Identitätsdiebstahl verstehen 2: Mehr Angriffspunkte, mehr Tools und mehr Prävention

Im Artikel Identitätsdiebstahl verstehen: Angriffspunkte, Tools und Prävention zeigten wir moderne Mittel und Wege auf, wie Sie Ihrer digitalen Identität beraubt werden können. Wir beschrieben darin einige der verbreitetsten Wege und Tools, mit Hilfe derer Identitätsdiebe in Ihren Computer eindringen, und erklärten, wie Sie ihnen diese Wege versperren können und Diebstahl durch eine Lösung mit gesundem Menschenverstand und eine effiziente Anti-Malware-Software wie Emsisoft Anti-Malware 8 verhindert werden kann.

Wir widmeten ebenso viel Zeit dem Vergleich modernen Identitätsdiebstahls mit früherer Vorgehensweisen. Wir diskutierten, wie viele Tools sich gewandelt haben, aber dass viele Ansätze, die auf Täuschung beruhen, nach wie vor gleich geblieben sind.

Alles in allem erwies sich dieser Artikel als recht beliebt unter unseren Lesern. Dies liegt wohl daran, dass im Kampf gegen technisch versierte Gegner Wissen Macht ist. Mit diesem Gedanken in Hinterkopf stellt Emsisoft Ihnen den zweiten Teil der Serie Identitätsdiebstahl verstehen vor, eine Ergänzung, die unseren Lesern mehr Wissen über Angriffspunkte, Tools und letztendlich Mittel und Wege zur Prävention liefern soll.

Mehr Angriffspunkte, mehr Tools

Fälschung von Wireless Access Points (WAPs)

Im ersten Teil wurde kurz erwähnt, wie Hacker bisweilen gefälschte WLAN-Netzwerke erstellen, mit denen sie arglose Opfer in ihr Netz locken, um deren Informationen zu stehlen. Dies haben wir nur angeschnitten, und viele Leser werden sich sicherlich gefragt haben, wie das funktioniert.

Bei der Anmeldung in einem kostenlosen WLAN empfängt Ihr Computer einfach ein Funksignal und „schaltet sich zu“. Um Ihre Informationen zu stehlen, brauchen Identitätsdiebe lediglich ihr eigenes Funksignal aussenden und es Ihnen als harmloses WLAN-Netz präsentieren. Das schafft jeder entschlossene Hacker mit einer WLAN-Netzwerkkarte und der richtigen Software. Viel schlimmer jedoch: ist das Netzwerk erst erstellt, kann der Hacker ihm jeden gewünschten Namen geben.

Ein WLAN-Netz namens „Café WLAN“ könnte also nicht das sein, wonach der Name aussieht. Als wäre das nicht schon schlimm genug, gehen manche Hacker sogar noch einen Schritt weiter und richten das Netz so ein, dass Nutzer nur mit einem Nutzernamen und Passwort Zugriff haben – und wie wir im ersten Teil dieser Serie erfahren mussten, verwenden viele Nutzer ihre Zugangsdaten wieder. Das bedeutet nun für den Hacker: nach Ihrer Abmeldung vom gefälschten WLAN-Netzwerk kann der Hacker, der es erstellt hat, mindestens den Nutzernamen und das Passwort, den Sie verwendet haben, als Zugangsdaten zu Ihren Online-Konten wie E-Mail, Amazon oder andere verwenden.

Cookies aus der Cookies-Dose stiebitzen

Im Internet ist ein Cookie eine temporäre Datei, die von Ihrem Browser automatisch erstellt wird, um das Surfen zu beschleunigen. Sollten Sie sich jemals innerhalb einer Sitzung mehrfach bei einer Website angemeldet haben, mussten aber Ihre Zugangsdaten nur einmal eingeben, so haben Sie Cookies benutzt. Höchstwahrscheinlich fanden Sie das als praktisch. Dadurch geht alles schneller von der Hand, und Sie müssen sich nicht noch mehr Passwörter beim Surfen merken.

Das ist ja schön und gut, aber Passwort-Cookies lassen sich ebenso stehlen. In der Tat haben Hacker zahlreiche Programme entwickelt, mit denen sie die Cookies ihrer Opfer stehlen, sobald diese sich im gleichen Netzwerk befinden. Eines der bekanntesten heißt Firesheep, das von einem unabhängigen Softwareentwickler entworfen wurde, um aufzuzeigen, wie leicht anfällig Firefox-Nutzer für Cookie-Diebstahl sind. Sobald ein Hacker mit Hilfe eines Tools wie Firesheep einmal sich Ihre Cookies angeeignet hat, kann er sie nach Belieben verwenden und sich bei Websites anmelden, die Sie häufig nutzen. Je nachdem um welche Websites es sich dabei handelt, können die Folgen verheerend sein.

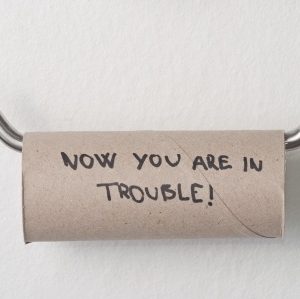

Gefälschte Dateinamen: aReallySexe.jpg

Täuschung, wohin man blickt. Haben wir erwähnt, dass Identitätsdiebstahl vor allem in Täuschung besteht?

Ein weiterer Weg der Täuschung, den Hacker beschreiten, liegt darin, Dateien Namen zu geben, die Tatsachen vortäuschen, wie im Falle des kostenlosen „Café WLAN“.

Warum das funktioniert? Neugierige Katzen verbrennen sich die Tatzen. Sie probieren beispielsweise Online-Dating aus und erhalten eine „Privatnachricht“ von einem potenziellen Kandidaten. In dieser E-Mail finden Sie einen Dateianhang namens sexypic.jpg.exe. Handelt es sich dabei um einen Flirtversuch oder eine gefährliche ausführbare Datei? In diesem Falle trifft letzteres zu; aber viele Nutzer sehen nur „sexy“.

Selbst absolute Computerneulinge wissen aber, dass Dateien mit der Endung .exe mit Vorsicht zu genießen sind. Hacker haben sich daher auf eine sehr clevere Vermeidungstaktik verlegt, die seit Jahren Verwendung findet: der so genannte Right to Left Override-Trick, der mittels des Unicode-Steuerzeichens U+202E funktioniert.

Ein Hacker schreibt zum Beispiel einen Virus und nennt ihn aReallysgpj.exe. Sollten Sie diese Datei als Anhang einer E-Mail erhalten, sollten Sie sie umgehend löschen – selbst wenn Sie die einsamste Seele der Welt sind. Wenn die Datei aber nun aReallysexe.jpg hieße? Dann würde jede neugierige Nase mit hoher Wahrscheinlichkeit die Datei öffnen.

Wie schaffen das Hacker nur? Indem sie einfach das Unicode-Steuerzeichen U+202E nach aReallysgpj in den ursprünglichen Dateinamen einfügen:

aReallygpj [U+202E].exe

Wie von unsichtbarer Hand wird gpj.exe zu exe.jpg, ohne dass sich das Format der Datei, eine ausführbare Datei, ändert. Interessanterweise funktioniert dies aber nur, weil es sich bei „exe“ um ein Palindrom handelt.

Umleitung Ihrer Hosts

Die Suche einer Website tritt in Ihrem Computer eine ganze Reihe komplizierter Vorgänge los. Schöpfer von Betriebssystemen wissen darum und haben deshalb ein paar Methoden ersonnen, um diese Vorgänge für Sie zu vereinfachen. Eine davon ist die so genannte Hosts-Datei, eine Datei, die hinter den Kulissen Ihres Computers agiert.

Wie Cookies soll die Hosts-Datei die Geschwindigkeit beim Surfen erhöhen, indem oft besuchte Domains und ihre IP-Adressen auf Ihrem Computer gespeichert werden. An und für sich ist das eine tolle Sache, solange die Datei nicht in die Hände eines Hackers gerät.

Ein Hacker hat sich beispielsweise Zugriff zu Ihrem Netzwerk oder Computer verschafft, um Ihre Identität zu stehlen, möchte dabei jedoch kultiviert vorgehen. Falls gewünscht, könnte er in Ihrer Hosts-Datei Domains und IP-Adressen austauschen. Dadurch würde er Sie beim nächsten Aufruf von IhreLieblingswebsite.com auf eine gefälschte Version der Website umleiten, die dem Hacker zum Diebstahl Ihrer Finanzdaten dient.

Das Wasserloch vergiften

Bei Identitätsdiebstahl bietet die Gruppe nicht immer Schutz. Nehmen wir beispielsweise einen Treffpunkt von Ihnen und Ihren Kollegen für Geschäftstreffen. Vielleicht ein örtliches Café. In diesem Fall könnte ein Hacker, der sich die Zugangsdaten Ihrer Firma aneignen möchte, ein gefälschtes WLAN in der Hoffnung einrichten, dass Sie sich alle anmelden. Je nach den Teilnehmern Ihres Meetings könnte ein Hacker so eine ganze Firma mit einem Schlag vernichten.

Identitätsdiebe verwenden bekanntermaßen diese Wasserloch-Technik auch zum Angriff auf virtuelle Treffpunkte wie in den Social Media. Die Tools, die zum Einsatz kommen, variieren von Fall zu Fall, aber in allen Fällen ist die Taktik im Social Engineering die gleiche. Menschen versammeln sich in großer Zahl in sozialen Netzwerken, und so wähnen sich einzelne Nutzer in einer falschen Sicherheit. Die Wahrscheinlichkeit, unter 20.000 Profilen, die ein und dieselbe Sache mit „Gefällt mir“ markieren, das Ziel des Angriff zu sein ist gering, aber die Suche nach einem leichten Opfer kann für einen Hacker bei 20.000 Katzen in einem Sack ein Leichtes sein.

Freeware als Köder

Wenn Sie im Internet herumgekommen sind, haben Sie sicherlich das eine oder andere kostenlose Programm heruntergeladen. In unserem kürzlich veröffentlichten Artikel über PUPs haben wir die Gefahren, die davon ausgehen, breit erläutert. Unerwähnt blieb jedoch, dass Freeware ein Nistplatz für mehr als nur PUPs sein kann – sondern auch ein Versteck für Schadcode.

Die Verwendung von Freeware als Köder ist besonders hinterlistig, denn der Knalleffekt tritt erst Wochen oder Monate nach dem Download ein. Sie schreiben zum Beispiel Ihren eigenen Blog und laden einen kostenlosen Leserzähler herunter, den Sie ans Ende jeder Ihrer Beiträge setzen. Der Zähler tut seinen Dienst einwandfrei und zählt jeden Besuch, was Ihnen das Gefühl vermittelt, ein beliebter, vielgelesener Autor zu sein. Der Zählt enthält ebenso einen Link zu der Website, von der Sie ihn als Bausatz als Selbstwerbung heruntergeladen haben.

Zunächst erscheint Ihnen dieser Link bedenkenlos, denn Ihnen gefällt Ihr kleiner Zähler, und Ihrer Meinung nach sollten andere ihn auch kostenlos verwenden. Dann eines Tages entscheidet der Entwickler des Zählers – in Wahrheit in hinterhältiger Hacker –, den Link zu modifizieren und jeden, der auf den Zähler klickt, auf eine Website mit Malware umzuleiten.

… Mit einem Mal ziehen Sie sich den Hass Ihrer Leserschaft zu, und niemand besucht mehr Ihren Blog.

Mehr Prävention

Falls Sie sich die Zeit genommen haben und die Abschnitte oben vollständig zu Gemüte geführt haben oder selbst nur kurz überflogen haben, so haben Sie dennoch etwas sehr Wichtiges daraus mitgenommen. Es gibt unbegrenzt viele Wege, über die Hacker sich in Ihren Computer einschleichen und Ihre Identität stehlen können, und für viele Hacker ist ihre Vorstellungskraft das einzige Limit.

Das bedeutet für all jene unter uns, die wir unbedingt vorbeugen möchten, zweierlei. Zum einen sollte man jederzeit im Umgang mit Computern Sorgfalt walten lassen. Es mag nicht so erscheinen, aber die Nutzung eines Computers ist wie Autofahren. Fast jeder ist dazu imstande, ohne zu wissen, was unter der Motorhaube vor sich geht, und wenn man nicht aufpasst, kann ohne weiteres so ziemlich jede nur denkbare Katastrophe auftreten.

Emsisoft ist Ihr Sicherheitsgurt

Wenn Sie oft auf der Autobahn fahren, können Sie leicht in einen Autounfall verwickelt werden. Wenn Sie dagegen ins Internet gehen, können Sie leicht Opfer von Identitätsdiebstahl werden – wer auch immer oder woher auch immer Sie sind. Genau wie bedachte Fahrweise geht es bei der Sicherung eines Computers um Aufmerksamkeit, Abwehr und darum, Bescheid zu wissen. Daher brauchen Sie einen Führerschein, und viele Profis sind der Meinung, dass Nutzer ebenso einen Internet-Führerschein besitzen sollten.

Niemand kann Sie jedoch dafür zur Verantwortung ziehen. Unfälle passieren, und das meist dann, wenn Sie sich nahe Ihrem Heim befinden und am wenigsten damit rechnen. Menschen werden leicht überrumpelt, weshalb Autohersteller sich zahlreiche Sicherheitsvorrichtungen wie Sicherheitsgurte und Airbags ausgedacht haben. Aus den gleichen Gründen entwickeln Firmen wie Emsisoft Anti-Malware-Software.

In der Tat können Sie bereits einen großen Teil der Anti-Malware-Abwehr allein bewerkstelligen, indem Sie einfach Umsicht walten lassen. Man kann aber nicht auf alles achten, und außerdem kostet es Zeit und Mühe. Die in diesem Artikel und dem vorherigen aufgeführten Angriffspunkte und Tools sind wirklich nur die Spitze des Eisberges hinsichtlich der Mittel und Wege beim Identitätsdiebstahl. Sich all das anzueignen würde Ihre gesamte Zeit in Anspruch nehmen – und diese verwenden Sie sicherlich bereits auf einen Vollzeitjob.

Daher wurde Emsisoft ins Leben gerufen: als Vollzeitlösung für Malware-Probleme beschäftigter Menschen. Wir leisten die Kleinarbeit, damit Sie davon befreit sind, und denjenigen unter Ihnen, die es interessiert, geben wir derartig hilfreiche Tipps mit auf den Weg.

Emsisoft erfordert nur ein paar wenige Handgriffe wie das Anlegen eines Sicherheitsgurtes. Und im gleichen Maße schützen wir Sie dezent bei gleichzeitiger angenehmer Reise. Unsere Hoffnung ist es, dass unsere Software Ihnen im Falle eines Falles helfen kann und verhindert, dass Sie (und Ihre Identität) zu Schaden kommen.

Wir wünschen einen guten (Malware-freien) Tag!