WannaCry-Ransomware: Ein Interview mit den Ransomware-Experten von Emsisoft

Die Medien sind voll mit Meldungen über die Angriffswelle der Ransomware WannaCry, sodass man mit dem Lesen gar nicht mehr hinterher kommt. Indem sich die großen Medien auf alle Neumeldungen stürzen, die damit im Zusammenhang stehen könnten (oder auch nicht), lassen einige Artikel eher Fragen aufkommen, als dass sie sie beantworten.

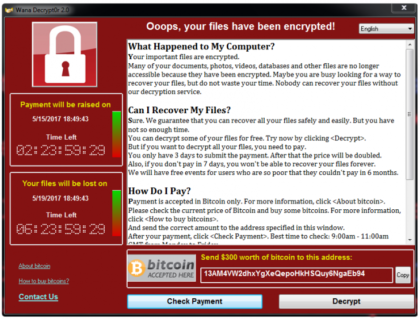

Fakt ist: Die Ransomware WannaCry hat seit ihrem Ausbruch am 12. Mai 2017 Hunderttausende Computer befallen und damit weltweit wie keine andere für Aufsehen gesorgt.

Doch was unterscheidet diesen Ransomware-Angriff von den anderen? Wie konnte sich der Schädling so schnell verbreiten? Womit müssen wir bei zukünftigen Ransomware-Angriffen rechnen?

Dem sind wir nachgegangen und haben mit Fabian Wosar, CTO und Leiter des Malware-Labors bei Emsisoft, sowie seiner Kollegin, der Ransomware-Forscherin Sarah W., gesprochen. Sie bringen Ordnung in die Informationsflut um WannaCry und sagen uns, wie wir uns dagegen schützen können und weshalb Sicherungen heute wichtiger denn je sind.

Vielen Dank, dass ihr euch die Zeit nehmt, über WannaCry und seine Auswirkungen für unsere Kunden zu sprechen. Zunächst die Frage: Wodurch unterscheidet sich diese Ransomware von anderen Familien und wie konnte sie sich so schnell verbreiten?

Ein Teil unserer täglichen Arbeit besteht darin, die verschiedensten Informationskanäle zu beobachten, um neue Ransomware-Vorfälle zu erkennen und ihnen nachzugehen. Dazu gehören beispielsweise Malware- und Forschungsmeldungen, ID Ransomware, Foren, Twitter und sonstige soziale Netzwerke und Anwendergemeinschaften. Am Freitagvormittag beobachteten wir, dass auf Twitter sehr viel zum Thema WannaCry los war.

Schnell stellten wir fest, dass es sich hierbei nicht um einen typischen Ransomware-Ausbruch handelte – spätestens als der NHS zu den Opfern zählte. Auch die Geschwindigkeit, mit der gesamte Netzwerke getroffen wurden, war ungewöhnlich.

So verbreitete sich WannaCry

Im März 2017 wurde von der Hackergruppe The Shadow Brokers unter anderen die Windows-Schwachstelle „EternalBlue“ (ein von der NSA entdeckter und geheim gehaltener Exploit) veröffentlicht. Sie kommt in älteren, nicht mehr unterstützten Microsoft-Betriebssystemen wie Windows XP vor. WannaCry nutzt einen Wurm, der sich aufgrund dieser Schwachstelle sehr schnell in Netzwerken verbreiten kann. Normalerweise wird Ransomware immer nur auf einen Computer heruntergeladen. Gelangt dieser Wurm jedoch in ein Netzwerk, verbreitet er sich wie ein Lauffeuer von einem Computer zum nächsten, ohne dass eine Aktion seitens des jeweiligen Benutzers erforderlich ist.

Diese Sicherheitslücke wurde noch im selben Monat von Microsoft mit einem Patch behoben. Der Wurm konnte also nur Computer angreifen, deren Betriebssystem nicht aktualisiert worden war. Das ist häufig in Krankenhäusern der Fall, deren Hardware (etwa Lebenserhaltungssysteme) oftmals nicht für moderne Betriebssysteme ausgelegt, allerdings dennoch mit dem Internet verbunden ist.

Da der Wurm Computer beeinträchtigt, auf denen nicht die neuesten Windows-Updates installiert sind, ist jeder angreifbare Computer mit offener Internetverbindung in Gefahr. Wir können also nur wiederholt betonen, wie wichtig es ist, sämtliche Software – insbesondere das Betriebssystem – immer auf dem neuesten Stand zu halten.

Wie ausgeklügelt ist WannaCry im Vergleich zu anderen weltweiten Ransomware-Angriffen?

WannaCry ist mit seinem Wurm eigentlich nur so bemerkenswert, weil es den NSA-Exploit „EternalBlue“ nutzt. Da dessen Code jedoch nicht von den Malware-Entwicklern selbst geschrieben wurde, war es eher eine Sache von Kopieren und Einfügen. An Kopieren ist nichts besonders Ausgeklügeltes oder Eindrucksvolles.

Von seinem Wurmverhalten abgesehen ist WannaCry als Ransomware selbst ebenfalls nichts Besonderes. Ganz im Gegenteil.

Das ist jedoch ein großes Problem für die Opfer. Der Code, der eigentlich zum Erstellen einer individuellen Bitcoin-Adresse für jeden Benutzer gedacht war, war nicht aktiviert. Das bedeutet, dass nun für alle Opfer lediglich 3 Bitcoin-Adressen verwendet werden.

Die Kriminellen können also nicht nachvollziehen, welches Opfer tatsächlich bezahlt hat. Da es keine automatische Entschlüsselung basierend auf den individuellen Bitcoin-Adressen gibt, stehen die Chancen des Entschlüsselns selbst nach der Bezahlung eher schlecht.

Seit dem Ausbruch konnten Sicherheitsforscher jedoch einen sogenannten „Killswitch“ finden. Was hat es damit auf sich?

Generell soll Malware auf dem System seiner Opfer nicht gefunden werden, da dadurch eine forensische Analyse des Codes möglich wäre, die wiederum Rückschlüsse auf ihren Entwickler liefern könnte. Um derartige Analysen zu vermeiden, ist Malware oft darauf ausgelegt, virtuelle Umgebungen (häufig als „Sandbox“ bezeichnet) zu erkennen. Forscher nutzen sie, um auf einem System ausgeführte Malware-Beispiele zu beobachten und zu verändern.

Eine Sandbox ist in der Regel nicht mit dem Internet verbunden. Die meisten Malwares benötigen den Zugang jedoch, um fehlerfrei zu funktionieren. Daher wird in einer Sandbox oftmals ein Internetzugang simuliert, bei dem jeder Verbindungsversuch erfolgreich ist und jede Internetadresse nützliche Daten zurückgibt.

Eine Methode, mit der Malware derartige Umgebungen zu erkennen versucht, ist das Aufrufen einer Internetadresse, die nicht existiert. Erhält sie plötzlich eine Antwort, muss sie davon ausgehen, dass sie in einer Sandbox ausgeführt wird. Sie beendet dann jegliche Prozesse, damit sie nicht weiter beobachtet werden kann und wie ein harmloses Programm wirkt. Dieser Vorgang wird als „Killswitch“ (deutsch: Not-Aus) bezeichnet.

Meistens erfolgen diese Tests durch das Erstellen zufälliger Domain-Namen. In diesem bestimmten Fall hatten sich die WannaCry-Entwickler jedoch für einen bestimmten Domain-Namen entschieden. Als dieser dann von einem weiteren Sicherheitsforscher registriert wurde, war er auch über das reguläre Internet zugänglich. Für die Malware war damit jedes System mit direkter Internetverbindung ebenfalls eine Sandbox. Sie beendete sich in der Annahme, beobachtet zu werden.

Es bleibt jedoch unklar, ob dieser Killswitch von den WannaCry-Programmierern beabsichtigt war oder nicht. Wir wissen jedoch, dass die Ransomware nicht geändert wurde und auch nicht der sie verbreitende Wurm. Abgesehen von ein paar manuell veränderten Versionen, die jedoch nicht dieselbe Verbreitungsrate wie das Original erreichen konnten, gibt es bisher keine bestätigten Sichtungen eines komplett überarbeiteten Wurms, der einen anderen Killswitch verwendet.

Erwartet ihr weitere Ransomware-Angriffe über diesen Exploit?

Mit höchster Wahrscheinlichkeit. Zweifellos werden sich noch mehr Kriminelle ähnlicher Würmer bedienen, um ihre Malware zu verbreiten, wozu mit Sicherheit auch Ransomware gehören wird. Es wurde sogar bereits ein Bitcoin-Miner auf diese Art in Umlauf gebracht. Wir haben schon andere Formen von Ransomware beobachtet, die wesentlich intelligentere Zahlungsmethoden eingesetzt haben, wie beispielsweise Spora. Daher ist es nicht wirklich eine Frage „ob“, sondern eher „wann“ ein neuer weltweiter Ransomware-Ausbruch kommt, der „erfolgreicher“ ist und kostspieligere Folgen hat.

Mehr über die häufigsten Ransomware-Infektionswege erfahren

Gibt es schon eine Möglichkeit, die Dateien wieder zu entschlüsseln, wenn man Opfer von WannaCry wurde?

Leider noch nicht, da WannaCry eine sichere Verschlüsselung nutzt. Selbst wenn Sie das Lösegeld bezahlen, werden Sie Ihre Daten wahrscheinlich nicht wiederbekommen. Wie oben schon erwähnt haben die Kriminellen ja keine Möglichkeit, die Zahlungen nachzuverfolgen. Stattdessen werden sie eher noch mehr Geld fordern.

Emsisoft Kunden waren von dem Angriff nicht betroffen. Würdet ihr bitte erklären, wieso? Und wieso hat in anderen Fällen manche Sicherheitssoftware die Bedrohung nicht erkannt?

In einigen Fällen kann man sicher davon ausgehen, dass die Opfer schlicht keine Antivirus-Software oder andere Sicherheitsprogramme verwendet haben. In den Fällen, bei denen Anwender eine Sicherheitssoftware laufen hatten, hat das verwendete Produkt möglicherweise eine ungenaue Erkennung von Ransomware-Verhalten.

In den Produkten von Emsisoft nutzen wir beispielsweise für den Schutz unserer Anwender einen mehrstufigen Ansatz. Wir glauben nicht, dass eine Technologie 100 % fehlerfrei sein kann. Indem wir jedoch mehrere verschiedene Technologien einsetzen, erreichen wir eine besonders hohe Schutzwirkung. Im Falle der Ransomware WannaCry blieben die Emsisoft-Kunden aufgrund dieser 3 Stufen von Anfang an geschützt:

- Firewall: Wenn Sie Emsisoft Internet Security verwenden, hätte die darin enthaltene Firewall den Zugriff von außen auf Port 445 verhindert. Das ist der Port, auf den das angreifbare SMB-Protokoll standardmäßig antwortet und den der WannaCry-Wurm ausnutzt. Wenn der Port nicht zugänglich ist, kann die Sicherheitslücke auch nicht missbraucht werden und das System ist vor der Malware geschützt.

- Dateiwächter: Bevor der Wurm auf dem System aktiv werden kann, gleicht der Dateiwächter ihn mit unserer Signaturdatenbank ab. Unsere allgemeinen Signaturen, die wir für den WannaCry-Ausbruch im Februar erstellt hatten, waren auch für die meisten bei diesem Angriff verwendeten Versionen gültig. Der Angriff wurde also gestoppt. Die wenigen Versionen der Wurm-Komponente, die hier noch nicht enthalten waren, wurden innerhalb von 30 Minuten hinzugefügt.

- Verhaltensanalyse: Sollte die Wurm-Komponente auf dem System aktiv werden, greift die Verhaltensanalyse ein. Sie erkennt den Versuch der Malware, das lokale System sowie andere Systeme im Netzwerk zu infizieren. Ähnliches trifft zu, wenn die Ransomware-Komponente aktiv wird. Auch hier erkennt die Verhaltensanalyse von Emsisoft das typische Verhalten und blockiert es.

Unsere Produkte sind mit Puffer für Fehler ausgelegt, da wir nicht gern alles auf eine Karte setzen. Sollte also doch einmal eine der Ebenen versagen, greifen die anderen.

Unabhängig davon gibt es jedoch kein Produkt, das wirklich alles erkennt. Daher ist es enorm wichtig, das System zu schützen und Sicherungen anzulegen.

Wie hoch ist die Gefahr für Privatanwender und Unternehmen nach diesem Ausbruch? Wie kann man sich sonst noch vor zukünftigen Ransomware-Bedrohungen schützen?

Der beste Schutz vor Ransomware ist die 3-2-1-Regel zur Datensicherung:

Die zweite wichtige Sache ist, dass Sie Ihr Betriebssystem und alle riskanten Anwendungen regelmäßig aktualisieren. Dazu gehören alle Anwendungen, die entweder direkten Internetzugang haben oder zum Bearbeiten und Anzeigen von Dokumenten verwendet werden, die über das Internet oder per E-Mail eingegangen sind (Browser, PDF-Viewer, Medienplayer, E-Mail-Programme, usw.).

Ja, Updates können mitunter Programme oder das gesamte System zerschießen. Indem Sie jedoch angemessene Sicherungen anlegen, minimieren Sie diese Gefahr und können bei Bedarf problemlos vorherige Versionen wiederherstellen. Dazu sind Sicherungen einfach großartig.

Zu guter Letzt hilft natürlich auch die Verwendung einer aktuellen Anti-Malware-Software, den Großteil aller Malware abzublocken. Nutzen Sie sie also. Jegliche Formen von Firewall, sei es die des Routers oder die Windows-interne Firewall, können Würmer wie den von WannaCry verhindern, indem sie den Internetzugang potenziell angreifbarer Dienste blockieren.

Wir wünschen eine schöne (WannaCry-freie) Zeit.

Übersetzt von Doreen Schäfer