Ransomware im Fokus: Lösegeldzahlung

Cyberkriminelle werden immer unverschämter und die Lösegelder zum Entschlüsseln der gekaperten Dateien können nicht groß genug sein. Laut einem aktuellen Bericht zur Internetsicherheit beliefen sich die Lösegelder im Jahr 2015 auf durchschnittlich 294 USD. Im Jahr darauf war der Betrag mit 1.077 USD schon fast dreimal so hoch. Es sieht also ganz danach aus, dass die Anforderungen der Kriminellen in den kommenden Jahren nur noch dreister werden. Doch auch die Malware selbst wird vielseitiger. Die Anzahl der Ransomware-Familien hat sich zwischen 2015 und 2016 (von 30 auf 101) ebenfalls mehr als verdreifacht.

Noch nie war Ransomware ein so lukratives Geschäft. Doch wieso ist es für die Cyberkriminellen so einfach, unbedarften Anwendern das Geld aus der Tasche zu ziehen?

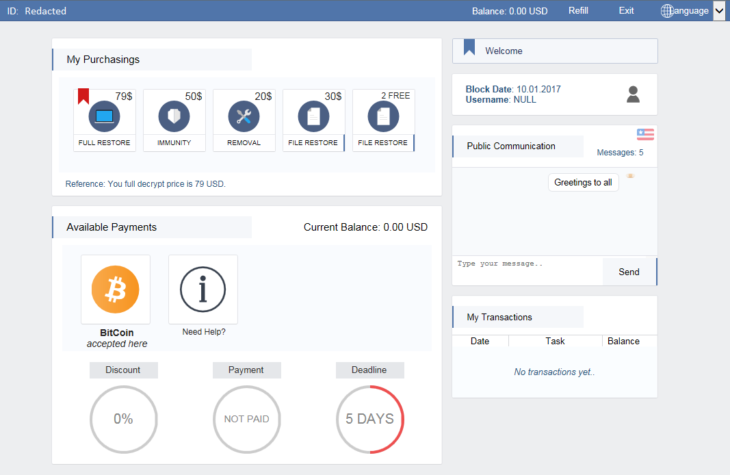

Auch die für Ransomware genutzten Zahlungsportale werden ständig weiterentwickelt. Mit einem professionellen Layout und ausgeklügelten Funktionen sehen sie fast wie die Websites moderner Onlineshops aus. Das löst bei den Opfern natürlich einen gewissen Respekt aus. Ein gutes Beispiel hierfür ist Spora. Die Ransomware verfügt über eine schicke Oberfläche, bietet eine Auswahl an Wiederherstellungspaketen und hat sogar ein Chatfenster, um mit den Hackern Kontakt aufzunehmen. Technologien wie Bitcoin und Blockchain ermöglichen zudem eine einfache, sofortige und nahezu anonyme Zahlung. Eine Nachverfolgung der Transaktionen, um den Hackern auf die Spur zu kommen, wird damit für die Behörden erheblich erschwert.

Ein weiterer Helfer für die Kriminellen sind anonyme Online-Netzwerke wie Tor. Darüber lassen sich auch die Ransomware-Websites selbst nicht mehr nachverfolgen.

Im aktuellen Artikel unserer Reihe „Ransomware im Fokus” beleuchten wir die Technologien näher, durch die Ransomware möglich ist. Außerdem erkunden wir einige Zahlungsmethoden und erklären, weshalb wir dringend davon abraten, das Lösegeld zu bezahlen.

Was verbirgt sich hinter Bitcoin und Blockchain?

Wenn Sie unseren Blog verfolgen, haben Sie garantiert schon von „Bitcoin“ gehört. Doch wissen Sie auch, was es ist und wie es funktioniert? Und was hat Blockchain damit zu tun?

Bitcoin ist eine digitale Währung. Aktuell, also beim Schreiben dieses Artikels, ist 1 Bitcoin ganze 2.542 USD wert. Die Währung ist dezentralisiert und weltweit nutzbar. Das bedeutet, dass sie unabhängig von Organisationen oder Mittelmännern (z. B. Banken) ist und komplett von den Nutzern lebt. Sie arbeitet zudem mit der Blockchain-Technologie. Diese öffentliche Datenbank zeichnet jede jemals durchgeführte Bitcoin-Transaktion wie in einem Buchführungsjournal auf und speichert sie in Gruppen, den sogenannten Blöcken. Sobald ein Block in der Datenbank erfasst wurde, kann er nicht mehr geändert werden, ohne auch alle darauf folgenden Blöcke zu ändern. Außerdem verfügt jeder verbundene Knoten über eine Kopie der Blockchain-Datenbank, die dieser wiederum auch verteilt. Dadurch wird ein sehr hoher Grad an Sicherheit geschaffen und es ist praktisch unmöglich, das System zu manipulieren.

Mithilfe von Blockchain kann also nicht nur jeder zuverlässig nachverfolgen, wie viele unverbrauchte Bitcoins im Umlauf sind, die Datenbank ist auch wichtig für die Ausgabe der Bitcoins auf den Weltmarkt.

Die entscheidendsten Vorteile der Währung sind ihre Resistenz gegenüber Manipulation und Korruption und, dass die Transaktionen anonym erfolgen. Da sie auch nicht von der Finanzsituation einzelner Länder abhängt, lassen sich internationale Bitcoin-Zahlungen zudem mit niedrigen Kosten abwickeln.

Diese attraktiven Vorteile werden bereits in zahlreichen seriösen Geschäftsbereichen genutzt. Leider werden Bitcoins dadurch aber auch zu einer beliebten Zahlungsmethode für Cyberkriminelle.

Wie ermöglichen Bitcoin und Blockchain Internetkriminalität?

Bitcoin und Blockchain sind inzwischen ein wichtiger Bestandteil der modernen Malware-Szene. Hacker haben für ihre raffinierten Phishing-Betrügereien auch schon andere Zahlungssysteme wie PayPal oder Western Union genutzt.

Da derartige Zahlungssysteme jedoch über Bankkonten laufen, bleibt Strafverfolgungsbehörden immer noch eine digitale Spur, um die Kriminellen zu finden.

Indem die Bitcoin-Währung so verdeckt arbeitet, minimiert sich das Risiko für die Hacker. Doch nicht nur die Anonymität hat ihren Reiz. Die Transaktionen erfolgen auch nahezu sofort. Außerdem müssen keine kniffligen Anmeldedaten oder Konvertierungsbedingungen beachtet werden. Zu guter Letzt unterliegt das System keinerlei Vorschriften oder Regularien – bisher zumindest.

Diese Vorteile bieten den Kriminellen eine enorme Flexibilität, wenn sie den Behörden einen Schritt voraus bleiben wollen, da sie ihre Aktivitäten im Handumdrehen aufnehmen und auch wieder beenden können.

Auch wenn der genaue Zahlungsablauf zwischen den einzelnen Ransomware-Versionen leicht abweichen kann, sieht er in der Regel jedoch wie folgt aus:

Ablauf von Ransomware-Lösegeldzahlungen

- Dem Opfer wird ein Fenster mit der Lösegeldforderung der Hacker angezeigt. Dort wird meistens auch erklärt, wie es die für die Zahlung erforderlichen Bitcoins kaufen kann.

- Das Opfer kauft die Bitcoins, um das Lösegeld bezahlen zu können.

- Anschließend sendet es das Lösegeld über eine Tauschbörse an die sogenannte Bitcoin Wallet (also eine digitale Geldbörse) der Kriminellen.

- Diese bestätigen die Zahlung per E-Mail oder eine Tor-Seite. Wenn das Opfer Glück hat, erhält es zudem Anweisungen, wie es seine Dateien wieder entschlüsseln kann.

- Waschen lassen sich die Bitcoins über einen Mischdienst (Mixer). Dabei werden die als Lösegeld eingenommenen Bitcoins für eine kleine Kommissionsgebühr gegen andere Bitcoins mit demselben Wert getauscht. Eine weitere Möglichkeit sind Tumbler (Netzwerk aus mitunter Zehntausenden Bitcoin Wallets), die die Währung unter den Benutzern mischen, um die Spur der Zahlungen und damit auch der Kriminellen zu verwischen.

- Die Bitcoins werden meistens genutzt, um damit Waren zu kaufen. Mitunter tauschen die Kriminellen sie jedoch auch an den vielen Tauschbörsen gegen andere Währungen ein.

Jede Münze – oder Lösegeldzahlung – hat zwei Seiten

Jedes Verbrechen, auch Ransomware, hat unterschiedliche Herangehensweisen: ausführlich und klug durchdacht oder eher als spontane Idee von Mitläufern.

Wie bereits angesprochen verfügt die Ransomware Spora über eines der bisher besten Zahlungssysteme. Nach dem Befall wird dem Opfer eine wirklich ansprechende Website angezeigt. Im Gegensatz zu anderen Ransomwares muss das Opfer jedoch nicht erst Tor herunterladen, um darauf zuzugreifen. Außerdem bietet Spora mehrere Wiederherstellungspakete an. Für 190 USD in Bitcoins werden alle Dateien entschlüsselt. Ein Entfernen der Ransomware ohne Wiederherstellung der Dateien oder eine Immunisierung des Systems gegenüber zukünftigen Angriffen ist für 30 USD in Bitcoins möglich. Und für 40 USD in Bitcoins kann zumindest ein Teil der Dateien entschlüsselt werden. Spora verfügt zudem über einen eigenen Kommunikationsserver sowie ein Chatfenster.

Noch wichtiger ist, dass Spora für jedes neue Opfer eine eigene Bitcoin-Adresse anlegt. Mit diesen Mitteln wird Strafverfolgungsbehörden die Arbeit beim Aufspüren der Transaktionen und der Gauner selbst erheblich erschwert.

Englische Version der Spora-Lösegeldseite

Auf der anderen Seite gibt es auch Ransomwares wie NotPetya. Das Zahlungssystem des Schädlings, der erst kürzlich weltweit und insbesondere in Europa für Aufruhr sorgte, hat einige erhebliche Schwächen. Folglich konnten dessen Entwickler trotz der extrem hohen Infektionsrate gerade einmal 4 Bitcoins bei ihren Opfern erbeuten.

Was ist schief gelaufen?

Fehler Nr. 1: Der Angriff basierte auf einer regulären E-Mail-Adresse, die schnell von dem E-Mail-Anbieter stillgelegt wurde. Die Gauner konnten also nicht mehr mit ihren Opfern kommunizieren.

Fehler Nr. 2: Im Gegensatz zu Spora hatte Petya lediglich eine feste Bitcoin Wallet, auf die die Opfer das Lösegeld einzahlen sollten. Es war also relativ einfach nachzuvollziehen, wie viel Geld die Hacker eingenommen hatten. Außerdem erleichtert es den Behörden die Suche nach den Tätern.

Sollten Sie Lösegeld bezahlen?

Wurden Ihre Dateien einmal verschlüsselt, scheint die Zahlung des Lösegelds nur die logische Schlussfolgerung – insbesondere, wenn es sich um Unternehmensdaten handelt.

Laut einer Studie von IBM unter 600 Geschäftsführern haben 70 Prozent der Unternehmen, die Opfer eines Ransomware-Angriffs wurden, das Lösegeld zur Wiederherstellung ihrer Dateien bezahlt. Dabei betrugen über die Hälfte der Lösegelder mehr als 10.000 USD.

Auch wenn Sie unbedingt wieder Zugriff auf Ihre Daten benötigen, können wir nur dringend davon abraten, ebenfalls zu diesen 70 Prozent zu gehören. Emsisoft empfiehlt generell, kein Lösegeld zu bezahlen. Das hat mehrere Gründe:

- Es gibt keine Garantie: Die Verbrecher versichern Ihnen zwar, dass Sie nach Eingang des Geldes wieder Zugriff auf Ihr System erhalten, aber letztendlich gibt es keine Gewähr für dieses Versprechen. Der einzige Anreiz für die Hacker, die Dateien nach Empfang der Bitcoins tatsächlich zu entsperren, wäre Glaubwürdigkeit. Schließlich würde es sich unter den Opfern herumsprechen und andere Opfer könnten ebenfalls verleitet werden, das Lösegeld zu bezahlen. Heutzutage ist jedoch kaum noch eine Grenze zwischen gewinnorientierter und auf schlichte Störung ausgerichteter Ransomware wie NotPetya auszumachen. Die wahren Ziele der Cyberkriminellen bleiben also eher ein Rätselraten. Kurz: Es gibt keinerlei Garantie.

- Es ist kostenlos Hilfe erhältlich: Wahrscheinlich jeder Ransomware-Entwickler wird Ihnen sagen, dass Ihre Dateien für immer verloren sind, sofern Sie nicht das Lösegeld dafür bezahlen. Das stimmt so nicht. Es gibt eine Reihe von Ransomware-Versionen, die mit diesen kostenlos erhältlichen Decryptern von Emsisoft und anderen Sicherheitsunternehmen ausgehebelt werden können. Weitere Entschlüsselungstools befinden sich zudem in Entwicklung. Bevor Sie also auch nur über eine Zahlung nachdenken, machen Sie sich ruhig erst einmal kundig, ob es nicht vielleicht schon für Ihre Version einen passenden Decrypter gibt.

- Es motiviert zu weiteren Verbrechen: Für diese Art des Verbrechens ist fast immer Geld die Motivation. Indem Sie das Lösegeld zahlen, werden die Kriminellen ermutigt, weitere Ransomware zu entwickeln und zu verbreiten. Bleiben die Zahlungen allerdings aus, haben die Hacker keinen Grund mehr, damit weiterzumachen.

Leichter gesagt als getan, wenn Sie Ihr System gesperrt vorfinden und Ihnen lediglich eine Lösegeldforderung angezeigt wird … Sollte es bei Ihnen doch einmal zu dieser Katastrophe kommen, heißt es, Ruhe bewahren. Versuchen Sie möglichst immer, einer Zahlung zu widerstehen. Hier haben wir noch einige wichtige Schritte zusammengestellt, die Sie dann befolgen sollten.

Ransomware – das perfekte Verbrechen?

Auch wenn Bitcoin und Blockchain die Identität ihrer Nutzer ganz gut verschleiern, darf man eins nicht vergessen: Die Strafverfolgungsbehörden können die Ransomware-Urheber meistens dennoch überführen und deren Aktivitäten stoppen. Es gibt schließlich immer ein schwaches Glied in der Kette.

In diesem Fall sind es die Kriminellen selbst.

Im September 2015 konnte die National High Tech Crime Unit der niederländischen Polizei beispielsweise in Zusammenarbeit mit Kaspersky Lab zwei Männer verhaften, die an einer Variante von CoinVault beteiligt gewesen sein sollen. Dabei handelt sich um eine typische Ransomware, die Dateien verschlüsselt und nur gegen ein Lösegeld wieder freigibt. Der Code dieser Version enthielt allerdings etliche Sätze in fehlerfreiem Niederländisch, woraufhin die Ermittler Verbindungen in das Königreich vermuteten. Dieser geografische Anhaltspunkt war schließlich ein ausschlaggebender Hinweis zur Ergreifung der Hacker.

Doch das sind nicht die einzigen viel gesuchten Ransomware-Entwickler, die den Behörden ins Netz gingen: Anfang 2013 wurden von der spanischen Polizei 11 Mitglieder einer Gruppe geschnappt, die für die Reveton-Ransomware verantwortlich ist. Mit drei britischen Hackern konnten zudem einige Urheber der Ransomware Metropolitan Police verhaftet werden – ironischerweise von der Metropolitan Police höchst selbst.

Bitcoin und Blockchain werden garantiert in Zukunft noch weiter an (zumeist positiver) Bedeutung gewinnen. Es lässt sich jedoch nicht verleugnen, dass diese Technologien bei den enormen Ransomware-Angriffswellen, von denen die moderne Welt in denen vergangen Monaten aufgewühlt wurde, eine wichtige Rolle gespielt haben.

Wir wünschen eine schöne (Ransomware-freie) Zeit.

Übersetzt von Doreen Schäfer