Une faille permet de s’attaquer aux paramètres DNS de plus de 50 modèles de routeur

Les utilisateurs d’Internet utilisant des routeurs sans fil non sécurisés courent le risque de se faire attaquer prochainement. Un chercheur français a découvert une faille qui, quand elle est exploitée, permet de cibler et attaquer plusieurs modèles de routeurs populaires fabriqués par des grandes marques.

Ces derniers temps, les routeurs domestiques et de bureau (SOHO) sont devenus une cible privilégiée pour les pirates qui cherchent à rediriger le trafic Web vers des sites malveillants. Dans ce cas précis, les pirates utilisent un exploit kit complexe visant les paramètres DNS de votre routeur afin de procéder à des attaques via des requêtes de type « Cross-Site Request Forgery ». Un chercheur français nommé Kafeine a découvert un exploit kit et a publié le résultat de ses recherches sur ces attaques vendredi. Kafeine a déclaré que les attaques ont connu un pic le 9 mai, après une longue série de modifications de la part des attaquants durant un mois, afin notamment d’inclure des dissimulations de JavaScript. Le trafic lié à cette malencontreuse campagne a atteint un sommet culminant à presqu’un million de visites.

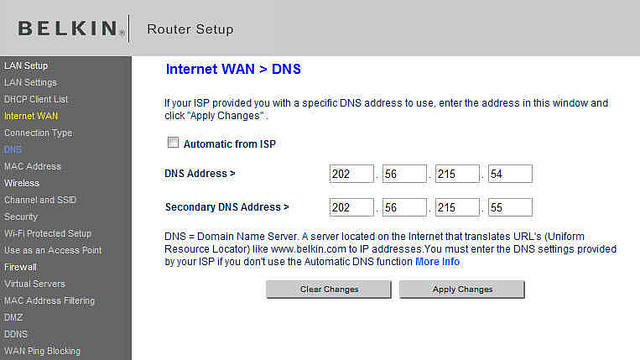

La redirection du trafic est due au piratage des paramètres DNS des routeurs

Il a été constaté que les attaquants redirigeaient notamment beaucoup de trafic Web des utilisateurs de Chrome. Un tel événement est un exemple d’une attaque de dévoiement (pharming) et est considéré comme dangereux parce qu’il met à risque certaines données comme celles des communications et transactions sensibles, bancaires notamment.

Kafeine a déclaré :

« Ce genre d’attaque n’est pas nouvelle toutefois c’est la première fois que je constate l’utilisation de techniques de dissimulation, d’alternance de domaine et de renvoi ciblant les DNS. »

Cette campagne malveillante touche aussi bien les routeurs domestiques que ceux de bureau et se propage par téléchargements et publicités malveillantes. Les attaquants visent plus particulièrement les utilisateurs de Chrome et Chromium, probablement en raison de leur capacité à découvrir des adresses IP locales et publiques par le biais d’outils tels que WebRTC-ips. WebRTC-ips est présent dans les navigateurs Web populaires tels que Chrome et Firefox, et permet aux navigateurs et applications mobiles de communiquer en temps réel via l’API.

Les attaques CSRF forcent les victimes à envoyer des requêtes malveillantes au nom d’un pirate, généralement sur des sites auxquels une victime est déjà connectée. Kafeine a déclaré que le code malveillant original avait été écrit en clair mais, qu’après un mois, il avait intégré des méthodes de dissimulation ainsi que nombreuses autres améliorations. La liste de routeurs vulnérables à ce type d’attaque est longue et on y retrouve notamment des noms de marques comme D-Link, Belkin, Netgear, Asus.

Kafeine dit également :

« Lors de l’attaque, l’adresse DNS était modifiée en 185[.]82[.]216[.]86. Elle est depuis devenue 217[.]12[.]202[.93] et bascule toujours sur le DNS de Google par défaut en cas d’échec de l’IP ».

Mettez à jour le microprogramme de votre routeur

Les utilisateurs sont à risque de perte financière, de fraude au clic, d’attaques de type homme du milieu voire d’hameçonnage. Il est recommandé que tous les internautes procèdent à la mise à jour du microprogramme et du logiciel de leur routeur, et qu’ils sécurisent leur routeur en utilisant des mot de passe et des paramètres de sécurité élaborés.

Nous vous souhaitons une excellente journée (sans CSRF) !