Tipps zum Vermeiden von BEC-Angriffen

Betrügereien mit Business E-Mail Compromise (BEC) sind technisch schlichte Angriffe, die mittels Social Engineering (also der Manipulation der Anwender) die Schwächen der menschlichen Natur ausnutzen.

Auch wenn dem Thema von den Medien nicht so viel Aufmerksam gewidmet wird wie spektakulären Ransomware-Angriffen, gilt BEC-Betrug heutzutage als eine der größten Bedrohungen für Unternehmen. Zahlen des FBI zufolge verliefen zwischen Juni 2016 und Juli 2019 allein in den USA 32 367 BEC-Betrugsfälle erfolgreich, was die betroffenen Unternehmen über 3,5 Milliarden USD kostete.

Zum Glück gibt es einige einfache, aber wirkungsvolle Strategien, um BEC-Angriffe abzuwehren. In diesem Artikel zeigen wir Ihnen, wie Sie Ihr Unternehmen mit einer Kombination aus Mitarbeiterschulungen, Prozessimplementierung und Authentifizierungstechnologien schützen können.

Was ist Business E-Mail Compromise?

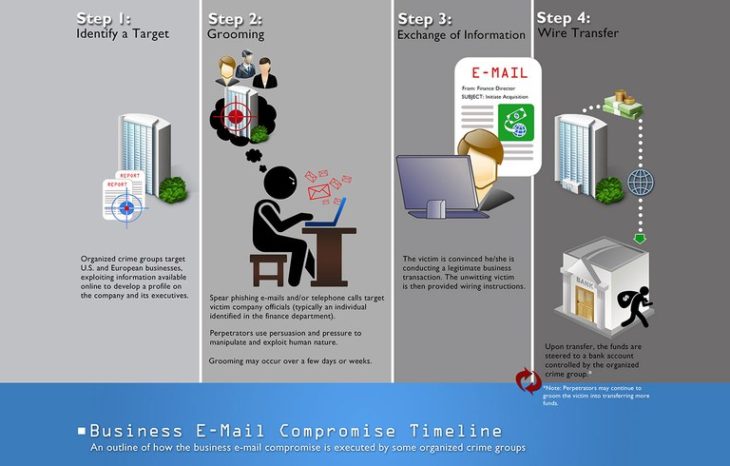

BEC-Angriffe sind ausgeklügelte Betrugsversuche, die auf Unternehmen und Personen abzielen, die Überweisungen durchführen.

Ablauf eines BEC-Angriffs (mit freundlicher Genehmigung des FBI)

Im Gegensatz zu herkömmlichen E-Mail-Betrügereien, die an Tausende oder Millionen Anwender verschickt werden, sind diese Angriffe extrem gründlich und zielgerichtet ausgelegt.

Bei einem typischen BEC-Betrug verschafft sich ein Angreifer per Phishing, Malware-Infektion, gestohlenen Kennwörtern oder Brute-Force-Angriff Zugriff auf das E-Mail-Konto einer Führungskraft. Dann beobachtet der Angreifer die Kommunikationsgewohnheiten des Opfers, um sich einen gründlichen Überblick über die Routinen, Abläufe und Prozesse des Unternehmens zu verschaffen.

Sobald die Beobachtungen abgeschlossen sind, wird eine dringend klingende E-Mail an das Ziel geschickt, in der der Empfänger gebeten wird, ein wichtiges Anliegen auszuführen.

Das Überzeugende an dem Betrug ist, dass die E-Mail über einen legitimen Kommunikationskanal eingeht und scheinbar von einem bekannten und vertrauenswürdigen Kontakt stammt. Die Zielperson fühlt sich häufig in Zugzwang, der Anfrage schnellstmöglich ohne Rückfrage nachzukommen, weil sie offenbar direkt vom Chef oder dessen Vorgesetzten kommt.

Das Motiv ist dabei natürlich in erster Linie Geld. Die Opfer glauben, eine reguläre Überweisung durchzuführen, überweisen den großen Geldbetrag stattdessen jedoch direkt auf das Konto der Betrüger.

In anderen Fällen nutzen die Angreifer diese BEC-Betrügereien, um personenbezogene Daten zu ergaunern, die sie dann für spätere Angriffe einsetzen oder auf dem Schwarzmarkt verkaufen.

Business E-Mail Compromise im Vergleich zu Spear-Phishing und Whaling

Zwischen BEC-Betrug, Spear-Phishing und Whaling gibt es einige Gemeinsamkeiten. Bei allen dreien handelt es sich um Betrugsversuche per E-Mail, die über Social Engineering von einem bestimmten Ziel Geld und vertrauliche Informationen erschleichen wollen.

Dabei unterscheiden sich die Vorgehensweisen jedoch geringfügig. Während beim Spear-Phishing und Whaling das Opfer direkt über Phishing-E-Mails angegriffen wird, basiert BEC-Betrug darauf, sich Zugriff zum E-Mail-Konto der Zielperson zu verschaffen, um sich dann als ein bekannter Geschäftskontakt auszugeben und ihr Vertrauen zu gewinnen.

Die schwersten BEC-Fälle 2019

1. Tecnimont SpA

Tecnimont SpA, ein internationaler Industriekonzern mit Hauptsitz in Mailand, gab im Januar bekannt, dass er Opfer einer der größten BEC-Täuschungen der Geschichte geworden ist. Die Angreifer hatten sich als CEO Pierroberto Folgiero ausgegeben und eine Reihe von E-Mails an den Geschäftsführer der indischen Tochtergesellschaft Tecnimont Pvt Ltd verschickt, um Konferenzanrufe für ein geheimes Geschäftsvorhaben in China zu organisieren.

Während der fingierten Anrufe stellten sich die Betrüger als verschiedene Interessenvertreter vor, unter anderem als Folgiero, ein Anwalt aus der Schweiz sowie weitere Führungskräfte. Die Kriminellen konnten schließlich den Geschäftsführer von Tecnimont Pvt Ltd davon überzeugen, 18,6 Millionen USD von Indien aus auf Banken in Hongkong zu überweisen. Das Geld wurde nahezu sofort abgehoben.

2. Cabarrus County

Im Juli räumte der County Cabarrus im US-Bundesstaat North Carolina ein, um mehr als 2,5 Millionen USD betrogen worden zu sein.

Im November 2018 erhielt die Finanzabteilung des Countys E-Mails, die scheinbar von Branch and Associates stammten, einem mit dem Bau der neuen West Cabarrus High School beauftragten Unternehmen.

In den E-Mails wurde unter anderem darum gebeten, die Kontoinformationen von Branch and Associates zu aktualisieren. Als den Angestellten alle offenbar gültigen Dokumente und Genehmigungen bereitgestellt wurden, die dafür erforderlich waren, kamen sie der Anfrage nach. Die nun folgenden Zahlungen der Schule an das Unternehmen landeten folglich auf dem Konto der Betrüger, von wo aus sie schnell über weitere Konten abgezogen wurden.

Die Bank konnte 776 518 USD der gezahlten 2 504 601 USD einfrieren und zurückholen, womit der County dem echten Branch and Associates immerhin noch 1,7 Millionen USD nachzahlen musste.

3. Toyota Boshoku Corporation

Im August fiel die europäische Tochter der Toyota Boshoku Corporation, einem Hauptzulieferer des japanischen Fahrzeugherstellers Toyota, einem kostspieligen BEC-Betrug zum Opfer.

Angreifer hatten einen Mitarbeiter mit finanzieller Entscheidungsgewalt dazu bewegt, die Kontodaten in einer Überweisung zu ändern. Das führte dazu, dass das Unternehmen mehr als 37 Millionen USD direkt an die Kriminellen überwies.

Nachdem Toyota Boshoku erfuhr, dass es Opfer eines Betrugs geworden war, stellte das Unternehmen schnell ein Team zusammen, um das Geld zurückzuholen. Es gab außerdem bekannt, dass es seine Gewinnprognose für März 2020 möglicherweise anpassen muss, sollte es die Gelder nicht wiederbeschaffen können.

So vermeiden Sie BEC-Angriffe

Die beste Strategie, um BEC-Betrug zu vermeiden, ist ein mehrschichtiger Ansatz mit verschiedenen Kontrollen und Gegenprüfungen. Hierbei kommen drei wesentliche Punkte ins Spiel: Mitarbeiterschulungen, Unternehmenspolitik und E-Mail-Authentifizierung.

Schulung

Die Mitarbeiter eines Unternehmens sind die erste und wichtigste Verteidigungslinie gegenüber BEC-Angriffen. Indem dem Personal beigebracht wird, welche Anzeichen es für einen Betrug gibt, lässt sich das Risiko einer Gefährdung durch Täuschung bereits erheblich mindern.

BEC-Angriffe zielen zwar häufig auf Führungskräfte und leitende Angestellte mit Finanzbefugnissen ab, können aber auf jeder beliebigen Geschäftsebene eines Unternehmens ansetzen. Daher ist es unerlässlich, dass alle Angestellten regelmäßig darin geschult werden, wie sie BEC-Angriffe erkennen können und sich in einem derartigen Fall verhalten müssen.

Angreifer am Zugriff auf E-Mail-Konten des Unternehmens hindern

Für einen BEC-Betrug müssen sich die Angreifer zunächst Zugriff auf ein E-Mail-Konto des Unternehmens verschaffen. Zum Verhindern derartiger Angriffe ist es daher wichtig, diesen ersten Ansatzpunkt zu beseitigen.

Hier einige häufig verwendete Methoden, wie Angreifer Zugriff auf geschäftliche E-Mail-Konten erlangen:

Domain-Spoofing

Eine für BEC-Angriffe und andere Phishing-Betrügereien eingesetzte Methode ist das sogenannte Domain-Spoofing (Manipulation des Domainnamens). Dabei wird die Absenderadresse gefälscht, damit es so aussieht, als ob die E-Mail von jemand anderen stammt. Das lässt sich überraschend einfach durchführen. Man benötigt lediglich einen SMTP-Server und eine bestimmte E-Mail-Software. Mittels Domain-Spoofing versuchen Angreifer beispielsweise, Mitarbeitern die Anmeldedaten für ihre E-Mail-Konten zu entlocken, um selbst darauf zugreifen zu können.

Um Domain-Spoofing zu erkennen, lassen Sie sich den Quellcode der E-Mail anzeigen und schauen Sie nach einem „reply-to“-Eintrag. Sollte hier eine andere E-Mail-Adresse stehen als die des Absenders, könnte es sich um einen Phishing- oder BEC-Versuch handeln.

Spoofing des Anzeigenamens

Angreifer nutzen häufig auch das Spoofing des Anzeigenamens, um sich als eine andere Person innerhalb des anvisierten Unternehmens auszugeben. Dazu müssen sie lediglich ein kostenloses E-Mail-Konto anlegen und dann den angezeigten Namen auf den des vertrauten Geschäftskontakts (etwa eines hochrangigen Vorgesetzten) ändern. Hier hoffen die Angreifer darauf, dass der Empfänger nur auf den angezeigten Namen schaut und nicht die dahinterliegende E-Mail-Adresse überprüft. Diesem Anzeigenamen vertrauend kommt das Opfer schließlich der Bitte nach, lässt sich in eine Unterhaltung verwickeln oder öffnet einen schädlichen Anhang.

Gegen das Spoofing des Anzeigenamen helfen leider keine Verifizierungstechnologien wie DMARC, DKIM oder SPF (dazu später mehr). Die einfachste Lösung hier ist es, dem Personal beizubringen, sich nicht allein auf den Anzeigenamen zu verlassen, sondern die E-Mail-Adresse des Absenders zu überprüfen.

Phishing-Angriffe

Auch herkömmliche Phishing-Methoden werden häufig eingesetzt, um sich Zugriff auf ein E-Mail-Konto zu verschaffen. Daher sollten Mitarbeiter bei E-Mails, die sehr dringlich formuliert sind, besonders vorsichtig sein. Phishing-E-Mails sind häufig so geschrieben, dass sie bestimmte psychologische Anreize geben, damit der Empfänger sofort handelt. Laut KnowBe4, einem Schulungsunternehmen für Sicherheitsbewusstsein, wurden im zweiten Quartal 2019 folgende Betreffzeilen in Phishing-E-Mails am häufigsten angeklickt (übersetzt aus dem Englischen):

- Sofortige Überprüfung des Passworts erforderlich

- [[E-Mail]] wird deaktiviert

- Dringende Mitteilung an alle Mitarbeiter

- Sie haben eine neue Sprachnachricht

- Sichern Sie Ihre E-Mails

So erkennen Sie, wenn sich ein Angreifer Zugriff auf ein geschäftliches E-Mail-Konto verschafft hat:

Die vorgenannten Schritte können zwar das Risiko minimieren, dass ein Konto kompromittiert wird, aber kein präventives System ist wirklich 100[nbps]Prozent sicher. Daher sollten Mitarbeiter immer vorsichtig sein und auf Hinweise für einen Betrugsversuch achten.

Im Folgenden einige der häufigsten Anzeichen für einen BEC-Angriff:

Ungewöhnliche E-Mails von Führungskräften

Betrüger geben sich oft als höher gestellte Personen aus, um auf das Opfer psychologischen Druck auszuüben. Bestärken Sie Ihre Arbeitskräfte, genau darauf zu achten, von wem sie E-Mails erhalten und ob diese eventuell ungewöhnlich sind.

Arbeitskräfte sollten beispielsweise misstrauisch werden, wenn der Finanzleiter um Zugriff auf einen beschränkten Teil des Netzwerks bittet oder der Geschäftsführer eine dringende Überweisung anfordert, die herkömmliche Vorgehensweisen außer Acht lässt.

Rechtschreib- und Grammatikfehler

Auch bei E-Mails mit Rechtschreib- und Grammatikfehlern sollten die Alarmglocken angehen. Obwohl die Angreifer viel Zeit damit zubringen, sich über die Kommunikationsgewohnheiten ihrer Opfer zu informieren, neigen sie doch zu Fehlern. Ein Rechtschreibfehler ist natürlich nicht zwangsläufig ein Beweis für einen BEC-Betrug, sollte aber zumindest Verdacht erregen, insbesondere in Nachrichten zu einer wichtigen Angelegenheit.

Anfragen, bestimmte Vorschriften zu umgehen

Die meisten Unternehmen verfügen über strenge Vorschriften, wenn es um das Ausführen von Zahlungen oder die Herausgabe vertraulicher Informationen geht. Die Mitarbeiter sollten daher bei E-Mails vorsichtig sein, in denen darum gebeten wird, diese Vorgaben zu umgehen – unabhängig davon, welche Funktion der Absender im Unternehmen innehat.

Kontrollprozesse

BEC-Betrug macht sich Schwächen der menschlichen Natur zu Nutze. Durch das Einrichten einer soliden Kommunikationspolitik mit mehreren Kontrollen und Überprüfungen, lassen sich diese Schwächen ausgleichen und ein besser Schutz für das Unternehmen gewährleisten.

Die Mitarbeiter auf allen Unternehmensebenen – insbesondere jedoch Führungskräfte sowie Angestellte der Personal- oder Finanzabteilung – müssen klare Vorschriften hinsichtlich finanzieller Transaktionen und wichtiger E-Mail-Anfragen kennen und einhalten.

Im Folgenden einige empfehlenswerte Sicherheitsabläufe:

Für alle E-Mail-Konten 2FA aktivieren

Für die Zwei-Faktor-Authentisierung (kurz 2FA) müssen Benutzer neben den herkömmlichen Anmeldedaten eine weitere Information zur Bestätigung eingeben, beispielsweise einen dynamischen Bestätigungscode. Indem geschäftliche E-Mails mit 2FA geschützt werden, haben es Angreifer erheblich schwerer, unerlaubt auf die E-Mail-Konten von Mitarbeitern zugreifen, und können folglich ihren BEC-Betrug nicht durchführen.

2FA ist leider keine perfekte Lösung, da Angreifer in einigen Fällen die Bestätigungscodes über gefälschte Telefonnummern, Malware oder Social Engineering abfangen konnten. Dennoch ist sie sehr nützlich, um zumindest schwächere BEC-Betrugsversuche abzuschmettern.

Minimale finanzielle Ermächtigungen

Je mehr Angestellte in einem Unternehmen dazu berechtigt sind, Überweisungen durchzuführen, umso größer ist die Angriffsfläche für die Betrüger und damit das Risiko, dass irgendwann Mittel versehentlich an die Falschen ausgezahlt werden.

Daher sollten Unternehmen die Anzahl der Mitarbeiter, die zu Überweisungen ermächtigt sind, so gering wie möglich halten. Außerdem müssen die ermächtigten Personen die Unternehmensprozesse kennen und einhalten sowie in der Lage sein, Anzeichen eines BEC-Betrugs zu erkennen.

Zahlungsanfragen gegenprüfen

Unternehmen sollten für alle Überweisungsanfragen ein zweistufiges Verifizierungsverfahren einrichten. Zur Zahlung großer Summen, die einen bestimmten Wert überschreiten, könnten beispielsweise zusätzliche Bestätigungskontrollen (etwa indem eine zweite Person die Überweisung genehmigen muss) erforderlich gemacht werden.

Da für BEC-Angriffe meistens E-Mail-Konten gehackt wurden, sollte die Kontrolle über einen anderen Kommunikationsweg erfolgen, beispielsweise per Telefon.

Im Idealfall werden diese Kommunikationskanäle bereits zu einem frühen Zeitpunkt der Geschäftsbeziehung ins Spiel gebracht und außerhalb der E-Mail-Kommunikation verabredet, um zu vermeiden, dass sie kompromittiert oder abgefangen werden.

Bitten um abweichende Zahlungsverfahren bestätigen

In vielen BEC-Angriffen wird das Opfer dazu überredet, die Kontodaten des bestehenden Geschäftskontakts durch die des Angreifers zu aktualisieren. Unternehmen sollten sich also für alle Bitten um Änderung der Zahlungsinformationen telefonisch eine Bestätigung einholen. Dazu eignet sich am besten eine bereits bestätigte Telefonnummer, die zu einem früheren Zeitpunkt der Geschäftsbeziehung bereitgestellt wurde. Die in der Anfrage angegebenen Telefonnummern könnten gefälscht sein und sind folglich nicht für eine derartige Gegenprüfung geeignet.

Technologie

Es gibt eine Reihe von Authentifizierungsmechanismen, um die Echtheit einer E-Mail zu überprüfen. Eine Kombination dieser Mechanismen bietet den besten Schutz vor BEC-Betrug.

Sender Policy Framework

Sender Policy Framework (SPF) ist ein E-Mail-Authentifizierungsstandard, mit dem gefälschte Absenderadressen bei der E-Mail-Zustellung erkannt werden können. SPF wurde als Ergänzung zum SMTP (ein Kommunikationsprotokoll für die E-Mail-Übertragung) konzipiert und ist eine wichtige Schutzschicht bei der Vermeidung von BEC- und Phishing-Angriffen.

Mit SPF kann ein Domain-Inhaber festlegen, welche Server in seinem Namen E-Mails versenden dürfen. Auf diese Weise wird dem empfangenden E-Mail-Server ermöglicht, bei der Zustellung zu überprüfen, ob die eingehende E-Mail von einer Domain kommt, die vom Domain-Inhaber zugelassen wurde. Sollte die E-Mail von einem Server kommen, der nicht autorisiert ist, kategorisiert der empfangende Server die Nachricht als Betrug und kann die Zustellung verhindern.

Hier ist jedoch anzumerken, dass es bei SPF einige erhebliche Einschränkungen gibt, wodurch es keinen vollständigen Schutz vor BEC-Betrug bietet. Das liegt daran, wie SPF den Absender überprüft.

Im E-Mail-Code stehen zwei From-Adressen:

- Envelope-From (Envelope Sender): Hierbei handelt es sich um die E-Mail-Adresse, von der die E-Mail verschickt wurde und an die Fehlermeldungen gesendet werden.

- Header-From: Dies ist die E-Mail-Adresse, die vom E-Mail-Client verwendet wird, um das Feld „Von“ (in Ihrem E-Mail-Programm vielleicht auch als „Absender“ bezeichnet) auszufüllen.

SPF ist in erster Linie dazu ausgelegt, den Envelope Sender zu schützen. Folglich kann die im Header stehende From-Adresse nicht überprüft werden. Dabei handelt es sich jedoch um die Adresse, die in der Regel für BEC-Angriffe gefälscht wird, da sie für den E-Mail-Empfänger am offensichtlichsten ist.

Weitere Informationen zu SPF finden Sie in diesem Wikipedia-Artikel.

DomainKeys Identified Mail

DomainKeys Identified Mail (DKIM) ist eine weitere Form der E-Mail-Authentifizierung. Ähnlich wie bei SPF gibt DKIM dem E-Mail-Empfänger die Möglichkeit zu überprüfen, ob eine E-Mail vom Domain-Inhaber genehmigt und verschickt wurde. Bei DKIM wird dazu eine digitale Signatur an die ausgehenden E-Mails angehängt.

Das System des Empfängers kann dann überprüfen, ob eine E-Mail über eine gültige DKIM-Signatur verfügt, die die E-Mail als höchstwahrscheinlich legitim ausweist. Gibt es keine gültige DKIM-Signatur, könnte die E-Mail eine Fälschung sein.

Im Gegensatz zu SPF wird bei DKIM-Signaturen nicht der sogenannte Envelope der E-Mail (und damit auch nicht de Envelope Sender) überprüft. Es kann also nicht vor Angriffen mit falschen Adressdaten schützen. Stattdessen wird die From-Adresse im Header überprüft, die wie bereits erwähnt gerne für BEC- und Phishing-Betrug verwendet wird.

Domain-based Message Authentication Reporting and Conformance

Domain-based Message Authentication Reporting and Conformance (DMARC) ist eine der wirkungsvollsten Methoden im Kampf gegen BEC- und Phishing-Angriffe.

Das E-Mail-Sicherheitsprotokoll baut auf SPF und DKIM auf. Es erlaubt dem Domain-Inhaber festzulegen, welche Authentifizierungsmethode (SPF, DKIM oder beide) beim E-Mail-Versand über diese Domain verwendet werden soll. Außerdem können Domain-Inhaber vorgeben, was mit einer E-Mail passieren soll, wenn die Authentifizierung fehlschlägt (z. B. die E-Mail ablehnen oder in Quarantäne verschieben). Außerdem lassen sich mit DMARC Zusammenfassungen und Forensikberichte erstellen, die nützlich sind, um den E-Mail-Verkehr zu überwachen und mögliche Sicherheitsrisiken zu erkennen.

Trotz der Vorteile von DMARC wird es bisher nur von einer Minderheit der Unternehmen eingesetzt. Laut Zahlen des E-Mail-Sicherheits- und -Analyse-Unternehmens 250ok verwendeten im Jahr 2019 lediglich 2 von 10 Unternehmen (20,3[nbps]Prozent) DMARC.

Fazit

BEC-Angriffe gehören zu den größten Cybersicherheitsrisiken, denen Unternehmen heutzutage ausgesetzt sind. Da sie selbst mit minimalen technischen Mitteln durchgeführt werden können, kommt es beim Schutz eher auf eine vorausschauende Sicherheitsstrategie als auf den Einsatz hochmoderner Technologien an. Schulen Sie Ihre Mitarbeiter darauf, wachsam zu sein, führen Sie für Überweisungen entsprechende Vorschriften und Prozesse ein und nutzen Sie Methoden zur E-Mail-Authentifizierung. Auf diese Weise können Sie – unabhängig von der Größe Ihres Unternehmens – das Risiko minimieren, Opfer von BEC-Betrug zu werden.

Übersetzung: Doreen Schäfer