Alerte : un nouveau rançongiciel, PClock, copie de CryptoLocker vient d’être découvert

Le rançongiciel CryptoLocker, fait partie de l’une des plus tristement célèbres familles de programmes malveillants des années 2013 et 2014. Bien que l’opération derrière la famille du programme malveillant CryptoLocker original ait été démantelée en 2014, son nom est encore évoqué avec effroi par de nombreux utilisateurs et administrateurs système. Il n’est donc pas surprenant que d’autres auteurs de programmes malveillants essaient de profiter de la réputation de CryptoLocker en faisant des imitations. Une des copies les plus récentes dont nous avons eu connaissance est un rançongiciel appelé PClock, apparu il y a un jour de cela. Mais à la différence de CryptoLocker, programme malveillant quelque peu complexe et sophistiqué, PClock est assez simpliste par nature.

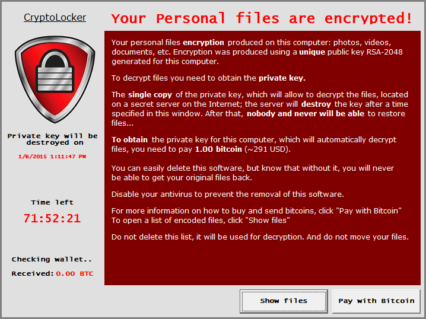

Un compte à rebours de 72 heures avant de payer une rançon de 300 USD.

Comme tous les autres rançongiciels de cryptage de fichier (connus aussi sous le nom de programme malveillant de cryptographie) le but de PClock est d’encrypter des fichiers importants du système des victimes pour les forcer à payer une rançon contre leurs fichiers. Tout comme CryptoLocker, il donne à l’utilisateur un ultimatum, 72 heures pour payer la rançon, 1 bitcoin, (environ 300 USD). Dans le cas contraire, il indique qu’il détruira les clés nécessaires au décryptage des fichiers de l’utilisateur :

Si l’utilisateur ne s’acquitte pas de la rançon dans ce laps de temps, il affichera un fichier last_chance.txt qui demande à l’utilisateur de télécharger le programme malveillant encore une fois, pour lui accorder un délai de 3 jours supplémentaires. En réalité PClock ne détruit aucune clé, le compte à rebours ne veut pas dire grand-chose.

Comment PClock infecte un nouveau système

À ce stade, la façon dont PClock, écrit en Visual Basic 6, peut entrer dans le système d’un utilisateur n’est pas tout à fait claire. Mais, une fois qu’il parvient à s’exécuter dans le système de la victime, il copie les dossiers des données d’applications présentes de l’utilisateur en utilisant un sous-répertoire « WinCL » et le nom de fichier « WinCL.exe ». ll s’installe alors en créant une nouvelle valeur de registre dans HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun key named « wincl » en pointant vers l’exécutable nouvellement créé WinCL.exe . Puis le programme malveillant cherche à encrypter les fichiers des victimes. Il prend spécifiquement pour cible les fichiers ayant l’une des extensions suivantes :

*.3fr, *.accdb, *.ai, *.arw, *.bay, *.cdr, *.cer, *.cr2, *.crt, *.crw, *.h, *.dbf, *.dcr, *.der, *.dng, *.doc, *.docm, *.docx, *.dwg, *.dxf, *.dxg, *.eps, *.erf, *.indd, *.jpe, *.jpg, *.kdc, *.mdb, *.mdf, *.mef, *.mrw, *.nef, *.nrw, *.odb, *.odm, *.odp, *.ods, *.odt, *.orf, *.p12, *.p7b, *.p7c, *.pdd, *.pef, *.pem, *.pfx, *.ppt, *.pptm, *.pptx, *.psd, *.pst, *.ptx, *.r3d, *.raf, *.raw, *.rtf, *.rw2, *.rwl, *.srf, *.srw, *.wb2, *.wpd, *.wps, *.xlk, *.xls, *.xlsb, *.xlsm, *.xlsx

Chaque fichier que le programme malveillant essaie d’encrypter est enregistré sous un nom de fichier « enc_files.txt » situé dans le dossier du profil de la victime. Lorsque l’encryptage est terminé le programme tentera de détruire et désactiver les copies masquées. Les copies masquées, en autorisant la fonction « Version Antérieure » de Windows, permettent à l’utilisateur de restaurer la version antérieure d’un fichier. Cette fonction est souvent utilisée par les victimes de rançongiciel pour récupérer leurs fichiers et c’est pour cela que de nombreuses familles de rançongiciels se sont mises à supprimer les versions antérieures créées grâce aux copies masquées. Dernier point, mais non des moindres, le programme malveillant se crée un raccourci sur le bureau de ses victimes et change leur fond d’écran par la photo suivante :

Au cours du processus d’infection et d’encryptage le programme malveillant essaie de rester connecté avec l’auteur du programme malveillant et le serveur de contrôle :

P04552 8:08:02 AM Files encrypted

P04552 8:08:02 AM STATE: CRYPTED_OK

P04552 8:08:02 AM Delete shadows

P04552 8:08:04 AM Shadows: no ADMIN

P04552 8:11:06 AM Shadows deleted

P04552 8:11:06 AM STATE: SHADOWS_OK

P04552 8:11:06 AM Prepare

P04552 8:11:08 AM Saved BTC price – 330

P04552 8:11:11 AM Shortcut created

P04552 8:11:12 AM STATE: PREPARE_OK

P04552 8:11:12 AM Change wallpaper

P04552 8:11:13 AM Wallpaper changed

Cet extrait est un exemple d’infection en cours d’installation, ce qui vous donne un aperçu de ses différentes étapes.

PClock: beaucoup d’esbroufe pour pas grand-chose

Tout comme le compte à rebours, l’avertissement de rançonnage est loin d’être réel et même si le programme, a priori, semble professionnel il devient vite évident que ses créateurs ne sont que des amateurs. L’algorithme d’encryptage utilisé comme exemple est juste une simple obfuscation du XOR qui utilise une même clé pour tous les systèmes. C’est pour cela que nous vous proposons un décodeur, disponible en bas de ce message. Un manque de professionnalisme plus évident est que le programme malveillant comporte plusieurs bogues dévastateurs pouvant causer des pertes de données dans le système de la victime. Si le programme malveillant rencontre un trop gros fichier, par exemple, il ne pourra le garder en mémoire, et le programme le tronquera au lieu de l’encrypter. Il en résultera un fichier vide, qui ne contiendra ni le fichier original, ni le fichier encrypté. Une fois que le programme malveillant a endommagé un fichier de ce type, le dernier espoir réside pour la victime dans des outils de récupération de données.

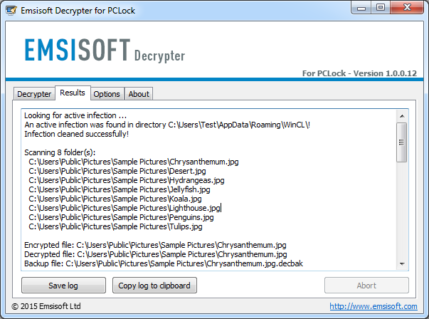

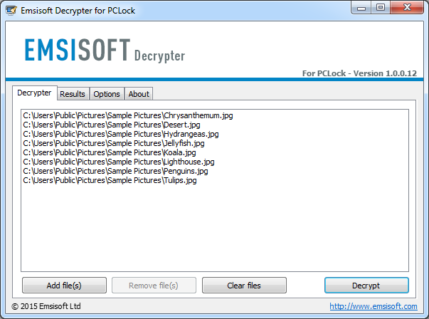

Comment déverrouiller vos fichiers encryptés

Comme nous l’avons indiqué auparavant l’encryptage utilisé par PClock est extrêmement faible et n’est pas irréversible. Pour vous guider dans ce processus nous avons créé un petit outil de décryptage. Notre décrypteur vous permettra de décrypter tout fichier encrypté par PClock qui n’a pas été définitivement endommagé par le programme malveillant, il nettoiera votre ordinateur sans payer de rançon. Vous pouvez télécharger notre décrypteur ici : http://emsi.at/DecryptPClock

Le décrypteur utilisera une liste de fichiers encryptés que le programme malveillant stocke dans le système de sa victime pour décider quels fichiers ont besoin de décryptage. Cette liste est automatiquement chargée dès le début de l’utilisation de cet outil et en théorie tout ce que vous avez à faire est de charger le décrypteur et d’appuyer sur le bouton « Décrypter ». En fait ce n’est pas si simple car le programme malveillant ne fournit pas suffisamment d’informations pour que le décrypteur soit absolument sûr que le fichier décrypté soit exactement conforme à l’original non crypté visé par le programme malveillant. Nous avons donc décidé d’être prudents et de conserver des sauvegardes de tous les fichiers encryptés. Ces sauvegardes prennent beaucoup d’espace sur votre disque dur en multipliant par deux l’espace requis sur votre disque dur pour conserver les fichiers décryptés ainsi que ses sauvegardes. Si vous avez peu de place disponible sur votre disque dur vous pouvez désactiver ses sauvegardes dans le menu des options de décryptage. Ne le faites qu’en dernier recours et avant d’utiliser le décrypteur de cette façon testez-le sur un petit nombre de fichiers que vous pourrez vérifier manuellement en vous assurant que le décrypteur opère correctement.

Si vous ne vous sentez pas à l’aise pour effectuer ce processus de décryptage tout seul, n’hésitez pas à demander de l’aide sur notre forum d’assistance ou à nous envoyez un e-mail.

UPDATE 2015-01-06, 8PM UTC: une version mise à jour de PClock est sortie que le décrypteur ne corrige pas encore. Nous travaillons à une mise à jour. Laissez passer deux heures si vous êtes affecté par cette menace. Veuillez aussi consulter ce point sur le forum de Bleepingcomputer où le sujet est discuté.

Passez une excellente journée (sans être rançonné) !