Doxware : la prochaine génération de rançongiciel ou beaucoup de bruit pour rien ?

Le monde des rançongiciels ne cesse de se réinventer, trouvant jour après jour de nouveaux moyens sophistiqués d’extorquer à leurs victimes de plus importantes sommes d’argent. Un exemple ? Doxware. Cette déclinaison d’un rançongiciel ne prend pas seulement vos informations personnelles en otage, mais elle menace également de publier en ligne certaines de vos informations vous identifiant personnellement. Imaginez que quelqu’un rende public vos nom, adresse et conversations privées si vous refusiez de payer une rançon. Effrayant, non ?

Dans cet article, nous nous penchons sur le concept du doxxing, et pourquoi les développeurs de rançongiciels se tournent vers cette pratique moralement douteuse pour extorquer des rançons toujours plus élevées. Netflix et les studios Larson ont appris de quoi il retourne à leurs dépens. Ne soyez pas la prochaine victime. Lisez attentivement ce qui suit, et gardez toujours une longueur d’avance sur les cybercriminels.

Mais avant de nous plonger dans les entrailles de Doxware, commençons par le début…

Le doxxing, c’est quoi ?

Le doxxing, ou doxing, vient de l’abréviation anglaise « docs » (documents). Il fait allusion au fait de dénoncer quelqu’un publiquement en publiant en ligne des conversations privées et des informations personnellement identifiables, telles que les numéros de téléphone ou l’adresse physique de quelqu’un. Le concept est souvent associé au harcèlement par Internet, et l’intention derrière l’acte est généralement malveillante.

Sideways Dictionary propose une bonne analogie qui, traduite, donne ceci :

« Le doxxing s’apparente au phénomène des justiciers, un moyen pour certains internautes de faire leur propre justice en mettant à nu publiquement quelqu’un. Mais, à l’instar de ceux qui rendent justice eux-mêmes, les conséquences involontaires peuvent être sérieuses si la mauvaise personne est visée ou si les répercussions vont trop loin. »

L’exemple le plus récent, et le plus troublant, est celui de Satoshi Nakamoto quand Newsweek s’est efforcé d’identifier qui se cachait derrière le nom du prétendu créateur de Bitcoin.

Le groupe de piratage crypto-anarchique Anonymous est même le responsable de cette chasse à l’homme. Cependant, ils se sont trompés magistralement quand ils ont traqué et dénoncer un agent de police américain, l’identifiant comme étant le tireur du jeune Michael Brown à Ferguson. Cette fois-ci, la divulgation irréfléchie de l’identité de l’officier n’a servi à rien d’autre qu’à faire attaquer, hospitaliser et couvrir de honte sans raison un officier innocent.

Ce qui nous amène à poser la question suivante :

Le doxxing, une question d’éthique ?

Lorsque nous considérons les conséquences que peut avoir la divulgation de l’identité d’un individu anonyme en ligne, nous nous avançons en terrains éthique et juridique douteux et méconnus.

L’article de Newsweek concernant l’identité de Satoshi Nakamoto peut-il être considéré comme du bon journalisme ? Ben Wiseman, le journaliste en question, avoue avoir obtenu l’adresse e-mail de M. Nakamoto d’un fournisseur de train miniature, après avoir passé deux semaines à sympathiser avec lui avant même de mentionner le mot « Bitcoin ». Il s’est également avéré qu’il était probable qu’il ne s’agisse pas de la bonne personne.

Plus qu’un simple problème de confidentialité, les tactiques utilisées pour obtenir de telles informations privilégiées ressemblent de manière suspecte à celles des fraudes par hameçonnage, c’est-à-dire lorsqu’un cybercriminel cible un individu dont il a obtenu l’adresse e-mail à son insu afin de tenter d’établir une relation à des fins frauduleuses. Cela vous rappelle-t-il quelque chose ?

Pour les journalistes, ces pratiques n’ont rien de malveillant car ils sont intimement persuadés qu’en rendant public des informations jusque-là inconnues, ils ne font que leur devoir de journaliste : dévoiler la vérité.

Cependant, on pourrait rétorquer que les méthodes dites de doxxing ne concernent pas que la vie privée des individus mais également la violence et le pouvoir, pur et simple :

« Le problème n’est pas tant de savoir si l’information tient de la vie privée. Elle est de savoir si elle est diffusée à des fins nuisibles ou si sa publication peut avoir des conséquences nuisibles. »

Aussi ambigües que soient les ramifications légales et éthiques du doxxing, il est tout autant difficile de différencier un doxware d’un rançongiciel type. Certes un grand nombre d’articles en ligne en parle, mais aucun doxware en tant que tel ne semble être largement médiatisé.

Le doxware, un fait réel ou une lubie médiatique ?

Les doxwares, parfois appelés extortionwares, sont des logiciels qui exploitent les failles du système informatique d’une victime afin d’accéder à des informations personnelles avant de menacer la victime de rendre lesdites informations public si cette dernière ne répond pas aux exigences qu’on lui intime. Il combine les mots « doxxing » (document transfering ou transfert de documents) et « ransomware »(rançongiciel), car il utilise les mêmes méthodes d’extorsion de fonds que le doxxing, et les combine aux méthodes d’infection généralement utilisées par les rançongiciels.

D’un point de vue pratique, le doxware peut être envisagé comme un logiciel malveillant de mise à nu publiquement de la vie privée d’une personne ou d’une société en publiant des informations à caractère sensible et d’identification,et dont les conséquences sont inconnues.

Quelles seraient les répercussions d’une attaque de doxxing si vous veniez à en être la victime ?

Imaginez qu’un pirate ait subtilisé sur votre ordinateur des photos de vos enfants ainsi que des e-mails privés qui pourraient inclure des communications entre vous et leur école. Maintenant le pirate est en possession des photos de vos enfants et du lieu où ils passent quelque 8 heures par jour. Souhaiteriez-vous vraiment voir tout ceci publié en ligne sachant qu’un pervers pourrait mettre la main dessus ?

Bien sûr que non.

Pourtant, en raison de la nature du doxware, que nous décrirons plus en détail ci-après, les principales cibles sont les sociétés plutôt que les particuliers.

Histoire réelle de doxxing : les studios Larson, Netflix et The Dark Overlord

Tout a commencé avec la mise en ligne du premier épisode piraté de la saison 5 de la série « Orange is the New Black », qui ne devait être diffusé jusqu’en juin 2017. The Dark Overlord, un collectif de cybercriminels notoire, a dérobé un grand nombre de fichiers soumis à droits d’auteur en exploitant une faille dans la sécurité des studios Larson, une société de production audio utilisée par de nombreux grands studios de cinéma et de télévision.

The Dark Overlord n’a pas souhaité dévoiler sa méthode d’attaque ni le montant de la demande de rançon, mais DataBreaches.net a pu obtenir une copie d’un contrat signé par The Dark Overlord et un représentant des studios Larson.

Signé le 27 décembre, le contrat indique que le studio acceptait de payer la somme de 50 bitcoins (+/- 71 000 €) à The Dark Overlord avant le 31 janvier. The Dark Overlord aurait paraphé le contrat du pseudonyme « Adolf Hitler ». DataBreaches.net affirme que « la signature du représentant de la société était indéchiffrable ».

The Dark Overlord a ensuite affirmé qu’il s’agissait de la signature du PDG des studios Larson.

Mais lorsque les studios Larson ont refusé de procéder au paiement de la rançon, The Dark Overlord s’est alors tourné vers Netflix directement.

Netflix leur a répondu d’un ton nonchalant :

« Nous sommes au courant de la situation. La sécurité du système informatique d’un fournisseur de prestations de production utilisé par plusieurs grands studios de télévision a été compromise, et les autorités compétentes sont saisies de l’affaire. »

Et comme cette fois encore, le paiement de la rançon leur fut refusé, The Dark Overlord n’eut aucun remords à publier les 9 autres premiers épisodes de la saison 5 de « Orange is the New Black ».

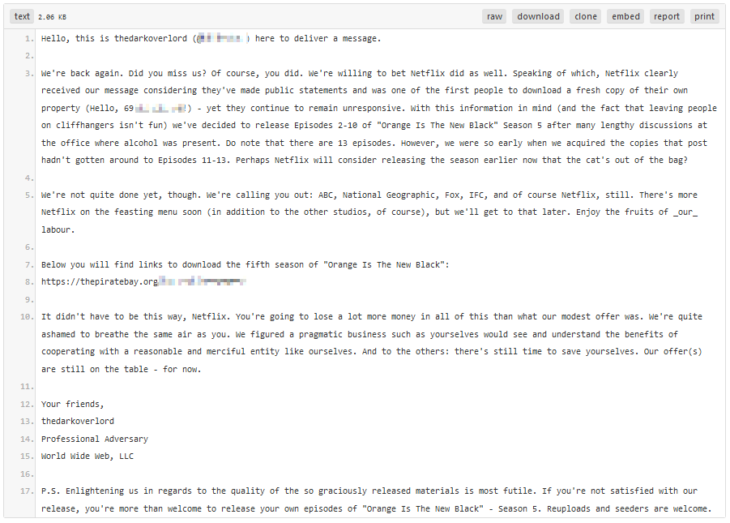

Le lien PasteBin repris dans le tweeto ci-dessus permet aux lecteurs de lire le message suivant, qui comprend également le lien vers le torrent de téléchargement des épisodes 2 à 10.

Reste à voir si Netflix cédera au chantage et paiera The Dark Overlord.

Comme il est dans la nature des séries qu’elles soient mises en ligne au fil du temps, la valeur des données dérobées finira par être nulle. Peut-être donc que Netflix peut se permettre de tenir tête au groupe de pirates.

Cependant, avec 36 autres titres menacés, dont notamment « New Girl », « Portlandia » et le nouveau film de Vin Diesel « XXX: Reactivated », les occasions d’extorquer d’autres studios ne manquent pas.

The Dark Overlord qui aimerait bien toucher une part des bénéfices déclarés de 8,8 milliards de dollars de Netflix pour 2016, est largement soutenu en ligne. Cependant, ne vous réjouissez pas trop vite à l’idée de regarder gratuitement toutes vos émissions télé, et réfléchissez un peu avant d’idolâtrer ces criminels.

Avant de s’en prendre aux grands studios, The Dark Overlord prenait pour cible les hôpitaux. En fait, le collectif est responsable du vol fin 2016 de milliers de dossiers médicaux privés de patients provenant de divers hôpitaux. Ces fichiers ont également été pris en otage.

Ces actes n’ont rien à voir avec le crypto-anarchisme ou la contestation politique. L’objectif premier est le gain financier, et mieux vaut ne pas glorifier ces actes, indépendamment de la cible.

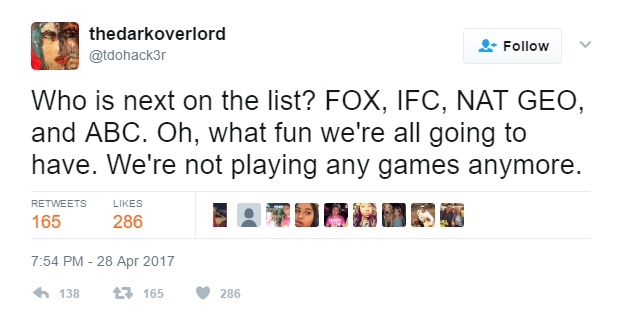

D’ailleurs, le groupe de pirates continue de menacer Netflix et les autres studios :

Vous allez perdre beaucoup plus d’argent que si vous acceptiez de payer notre modeste demande. Nous avons honte de respirer le même air que vous. Nous pensions qu’une société pragmatique telle que la vôtre verrait et comprendrait l’intérêt de coopérer avec une entité raisonnable et clémente comme la nôtre. Quant aux autres : il est encore temps de vous absoudre. Notre offre tient toujours… pour l’instant, tout du moins.

Bien entendu, le harcèlement et l’extorsion sont des éléments essentiels d’une tentative de doxxing, que l’information soit obtenue par hameçonnage ou suite à l’exécution de logiciels spécifiques.

Différentes étapes d’une attaque de doxware

Les premiers séquences d’une attaque de doxware sont les mêmes que celles d’une attaque de rançongiciel : les cybercriminels accèdent à un ordinateur, le prennent en otage et demandent une rançon en échange de la libération en toute sécurité des documents ciblés. Cependant, dans ce cas, le cybercriminel menace également de rendre publiques les archives, les informations confidentielles et les conversations enregistrées sur l’appareil. Par crainte de voir leurs données privées publiées à la vue de tous, les victimes préfèrent généralement payer la rançon.

Pourquoi les entreprises sont une cible privilégiée ? Pour deux raisons principalement :

- Lorsque l’on attaque une entreprise dont on sait qu’elle valorise la confidentialité de ses données, on peut s’attendre à ce qu’elle soit moins réticente à payer une rançon élevée.

- La façon dont on s’en prend à une entreprise et le niveau d’accès obtenus par les cybercriminels.

Une attaque typique de rançongiciel utilise l’hameçonnage dans les pourriels pour infiltrer dans un système mais donne rarement au développeur un accès complet à celui-ci. Toutefois, les pirates attaquent généralement les serveurs d’une entreprise en employant un mode d’infection appelé « attaque RDP », qui confère aux pirates un accès illimité à un réseau d’entreprise et à toutes les informations qu’il renferme.

Les attaques de type Bureaux à distance (RDP) ou les attaques de « mots de passe vraiment stupides » se produisent lorsque des entreprises laissent ouverts les ports clients RDP sur Internet. Sachant cela, les attaquants analysent des blocs d’adresses IP en quête de ports RDP ouverts.

Étant donné que l’attaque de type RDP donne un accès direct au serveur et à tout ce qu’il contient, tous les rançongiciels qui se propagent par RDP peuvent devenir des doxware.

MedStar Health, un réseau régional américain de services de soins de santé a été la victime d’une attaque majeure par ce mode. 10 hôpitaux et plus de 250 centres ambulatoires ont été touchés en mars 2016. Les cybercriminels ont exigé le paiement de 45 bitcoins (plus de 20 000 €) pour débloquer les dossiers. Bien que cette attaque spécifique n’ait pas été une attaque de doxware, elle aurait pu résulter en la divulgation d’informations privilégiées si MedStar n’avait pas payé la rançon.

Bien que les RDP soient un vecteur d’attaque populaire pour accéder aux données des entreprises, cela ne signifie pas que la bonne vieille méthode d’hameçonnage traditionnelle par e-mail ne fonctionne pas chez les grandes sociétés. Le piratage de Sony en 2014 en est le parfait exemple : une campagne d’hameçonnage par e-mail a permis d’accéder aux conversations privées entre les réalisateurs, les acteurs et le personnel ; bien entendu, tout cela a été rendu public. Des films entiers ont même été mis en ligne.

Après tout ça, vous vous demandez peut-être, « si ça fonctionne comme un rançongiciel et ressemble à un rançongiciel, quelle est la différence réelle entre un doxware et un rançongiciel ? Ces exemples ne sont-ils pas, par définition, des exemples de doxware ? » Certes la ligne entre doxware et rançongiciel est à peine perceptible voire floue, il est donc très facile de les confondre.

Il est vrai que les deux vecteurs attaques permettent d’accéder aux systèmes informatiques selon les mêmes modes. Ils se diffusent même dans le système infecté de la même manière. Mais des caractéristiques clés les distinguent.

Doxware vs ransomware, quelle est la différence ?

Voici les 5 points clés qui permettent de les différencier :

- Visibilité vs chiffrage. Alors que les rançongiciels menacent les victimes de chiffrer leurs données, les rendant inutiles à moins de payer une rançon, les doxwares menacent eux de rendre publiques des informations privées dont ils ont fait des copies. Même sous le coup d’une attaque de doxware, vous avez toujours accès à l’intégralité de vos fichiers ; déchiffrer des fichiers ou restaurer une sauvegarde ne réduit en rien la menace que pose une possible publication.

- Infection ciblée vs diffuse. Bien que les deux utilisent les pourriels pour se propager, les doxwares doivent compiler des informations sensibles spécifiques sur leurs cibles afin de garantir la crédibilité de leur menace de mise en ligne. Les campagnes de rançongiciels ne sont, elles, pas si spécifiques, et visent plutôt certains pays. Le travail supplémentaire qu’engendrent les attaques de doxware est souvent compensé par une demande de rançon plus élevée.

- Des attaques bien planifiées pour un meilleur rendement. Les doxwares peuvent utiliser certaines informations sensibles qu’ils ont recueillies, telles que les coordonnées de tous vos contacts, pour cibler et infecter de nouvelles victimes.

- Moins de fichiers, mais un impact supérieur. Alors que les rançongiciels ont tendance à chiffrer une partie ou l’entièreté des fichiers une fois qu’ils ont le contrôle du système informatique d’une victime, les doxwares ciblent généralement un plus petit nombre de fichiers. C’est en partie parce qu’il est peu probable que le pirate ait suffisamment d’espace pour stocker des milliers de fichiers, et aussi parce que le déplacement de nombreux fichiers peut être plus facilement détecté.

- Plus de travail = Une plus forte rançon. En raison du risque d’embarras public ou du préjudice porté à la réputation d’une entreprise, les développeurs de doxware ont tendance à exiger une rançon plus importante que celle demandée par les développeurs typiques de rançongiciels. Ils demandent également une rançon plus élevée en dédommagement du travail supplémentaire engendré par une approche tellement ciblée.

Pour résumer : lors d’attaque de rançongiciel, le logiciel malveillant chiffre vos données et exige le paiement d’une rançon si vous souhaitez la clé permettant de les déchiffrer. Dans le cas d’un doxware, vos fichiers et informations privées sont copiés, et l’on vous menace de les divulguer.

En bref :

Rançongiciel = Collecte d’informations

Doxware (extortionware) = Publication d’informations

Heureusement, les modes d’infection des deux attaques sont les mêmes. Il est donc possible d’éviter de tomber sous le joug d’un doxware en prenant les mêmes précautions que pour les rançongiciels.

Comment se protéger d’une attaque de doxware

Bien que les doxwares soient toujours une menace émergente, le comportement est le même que pour une infection de rançongiciel. Il est possible de prendre quelques mesures simples pour éviter de tomber entre leurs griffes :

- Approfondissez vos connaissances en matière d’arnaque d’hameçonnage et des moyens de les éviter car, comme vous le savez maintenant, les doxwares peuvent infiltrer votre système informatique via les mêmes modes types d’infection que les rançongiciels : en utilisant les courriers indésirables.

- Nettoyez votre ordinateur régulièrement et suivez ces 5 recommandations pour éviter qu’une infection de doxware.

- Exécutez une suite anti-malware reconnue, et procédez à sa mise à jour régulièrement afin d’éviter toute infection de dernière minute par les dernières variantes de doxware et rançongiciel sur la Toile.

En matière de logiciels malveillants, mieux vaut prévenir que guérir. Suivez les conseils ci-dessus aujourd’hui pour éviter de succomber aux menaces de demain.

Considérez-vous les doxwares comme une menace réelle ? Partagez votre avis avec nous en commentaire !

Nous vous souhaitons une excellente journée (à l’abri de tout logiciel malveillant) !